Gary是一位经常用手提电脑的人,而且热爱足球运动,常常看足球网站。他于2007年9月开始想赚快钱,思想变得偏激,并关注一些违法的事。于是Gary就想着赌博,查阅军事资料,了解恐怖袭击的新闻报道。另外他开始上网寻找有关如何购买枪械、刀等武器的资料,还寻找如何制造假网站,但最后均无收获。

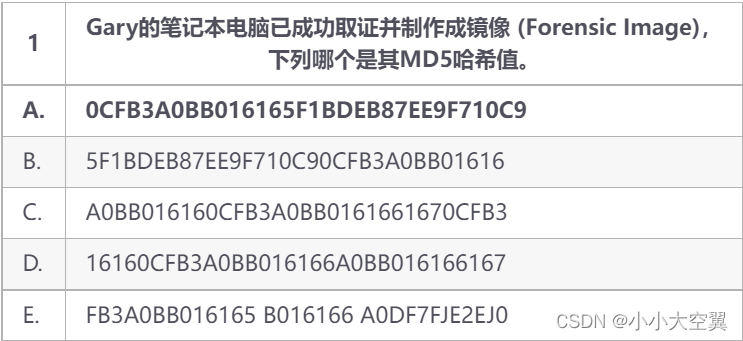

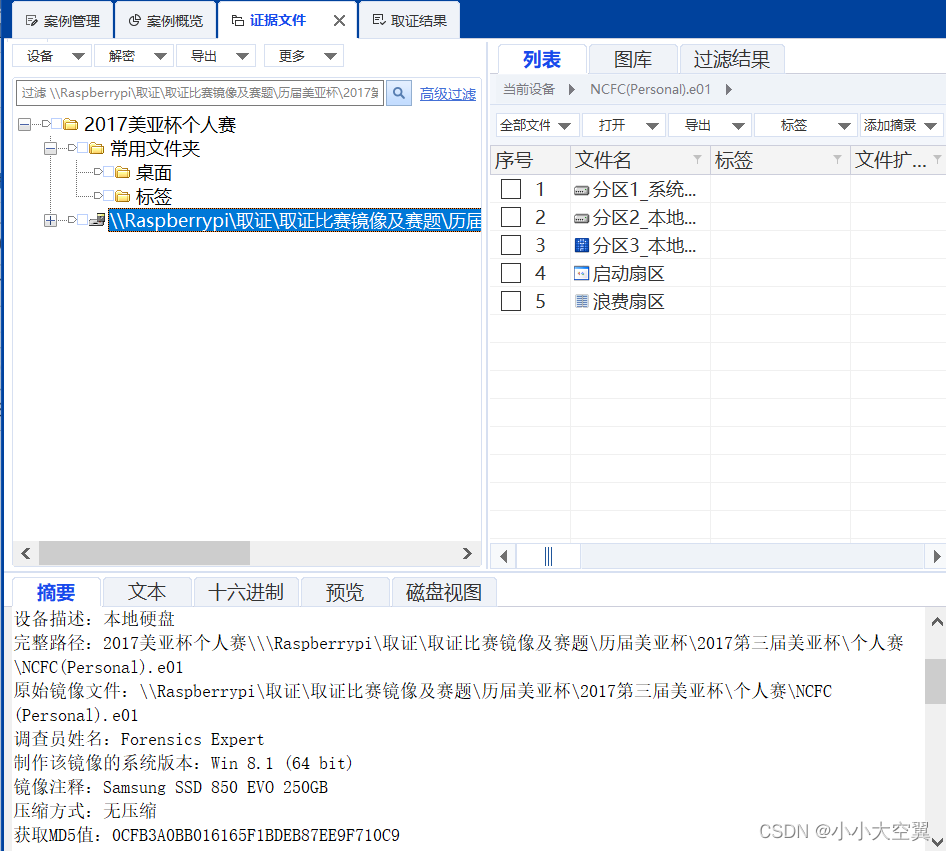

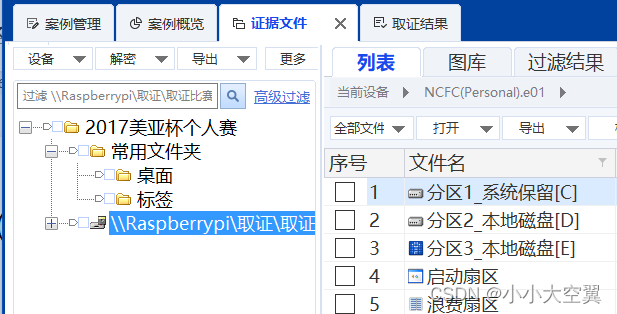

.e01镜像 打开方式:新建案例-磁盘镜像-添加镜像

取证大师 CFF explorer notepad++ winXP(32位)

证据文件->选中镜像->摘要->查看md5值

要注意的是,在镜像生成之时,D盘才是真的操作系统分区

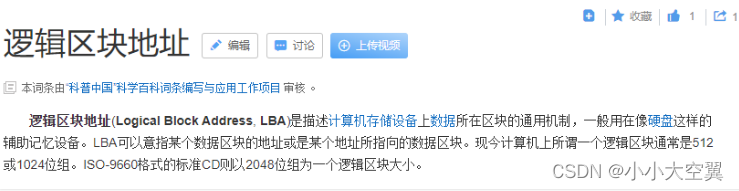

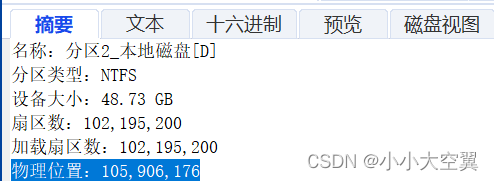

内存物理地址的单位是字节(Byte)而一个逻辑区块占用512位,所以要将这个值除以512; 结合磁盘内容,找到D盘的物理位置105,906,176 因为现今计算机上所谓一个逻辑区块通常占512位105,906,176/512=206,848

48.7310241024*1024=52,323,439,083.52

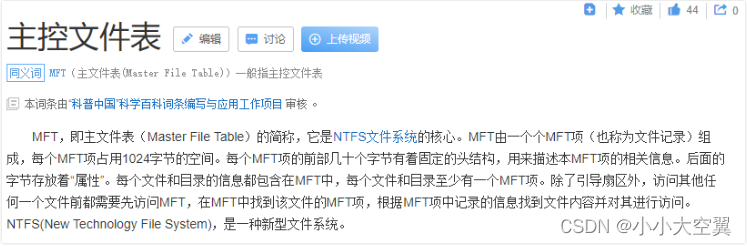

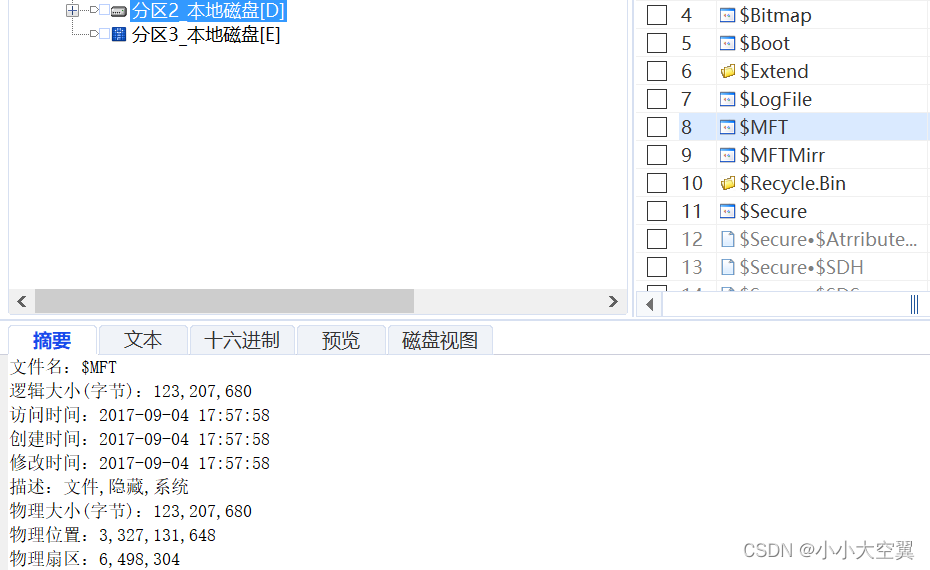

正常情况MFT以元文件的形式存储在相应磁盘分区的根目录中,但是是隐藏的。FMP可以直接访问到该文件。

FMP证据文件 ->展开镜像 ->选中分区2_本地磁盘[D] ->选中$MFT ->摘要查看物理扇区位置

熟悉Windows系统结构的师傅可以知道这个文件位于 %windir%System32config下,如果不知道(比如说我)也可以在取证大师的取证结果 -> 系统痕迹 -> 系统信息 -> 安装时间里找到信息。

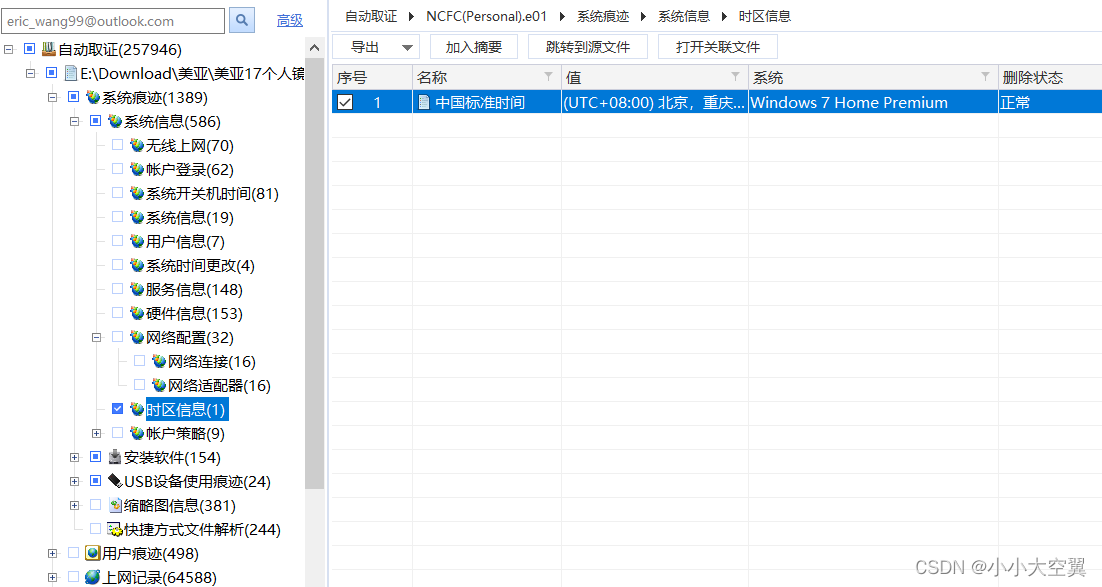

此处除了常识性的“-8”之外,遇到时区问题可以在此处验证调整

SID为用户标识 (Security Identifiers)标识用户、组和计算机帐户的唯一的号码。

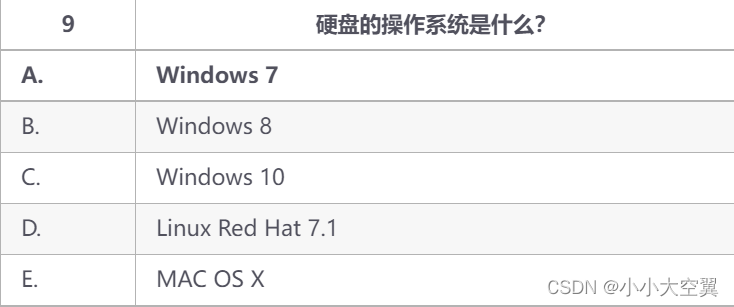

取证结果 -> 系统痕迹 -> 系统信息 -> 产品名称

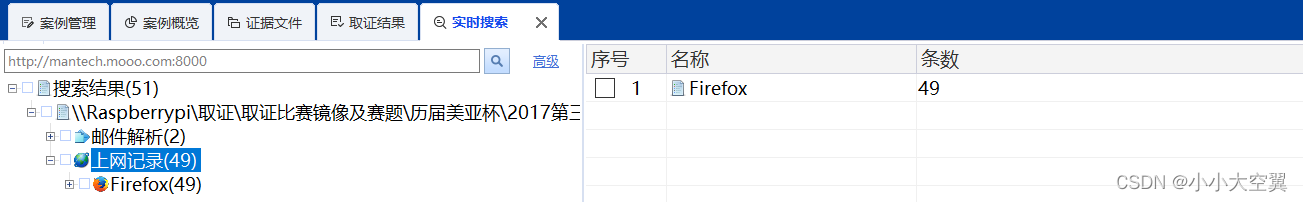

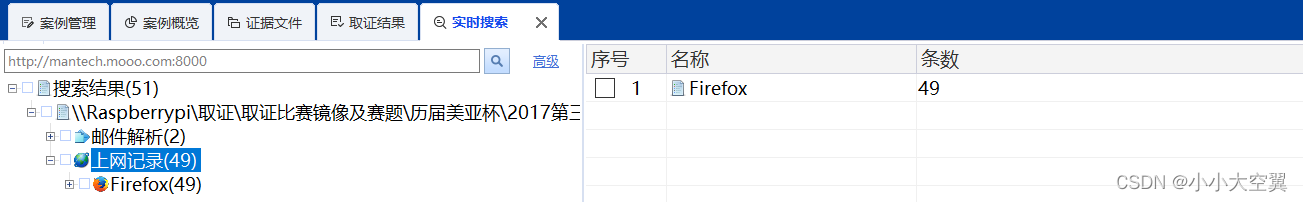

通过实时搜索进行查找

结合上一题,在上网记录里找到了答案

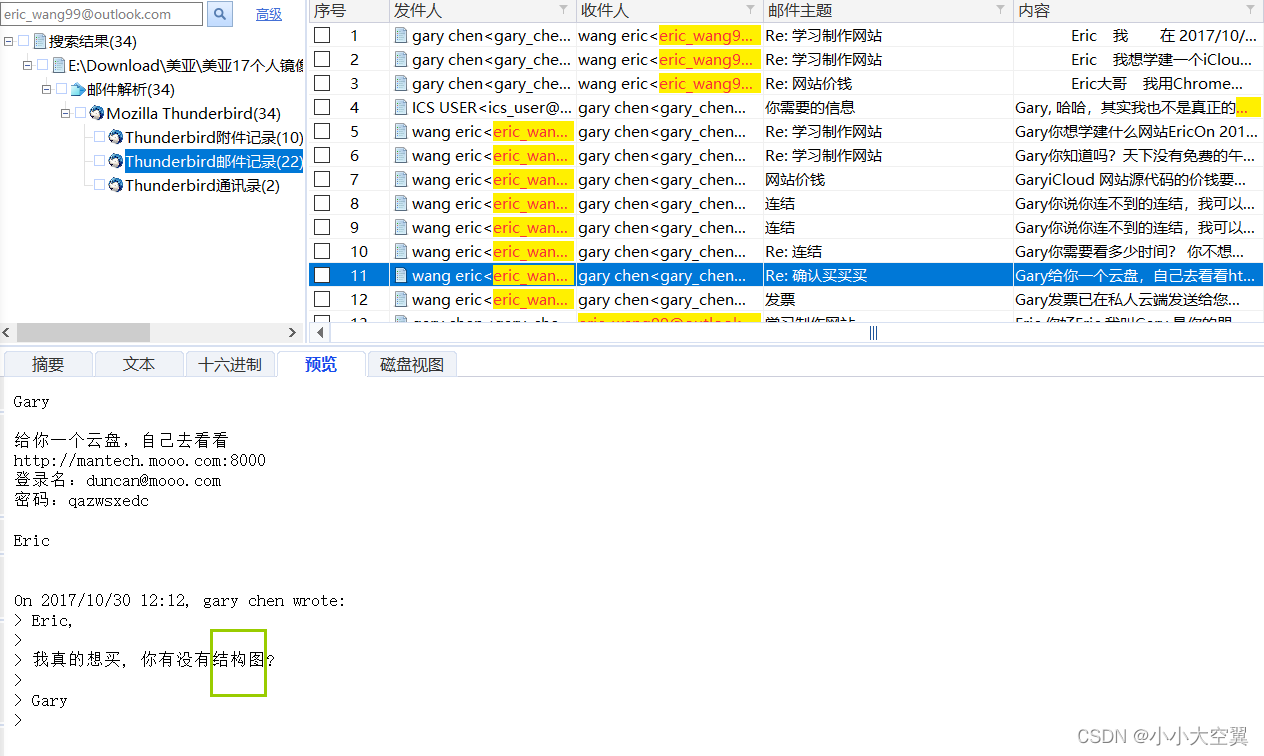

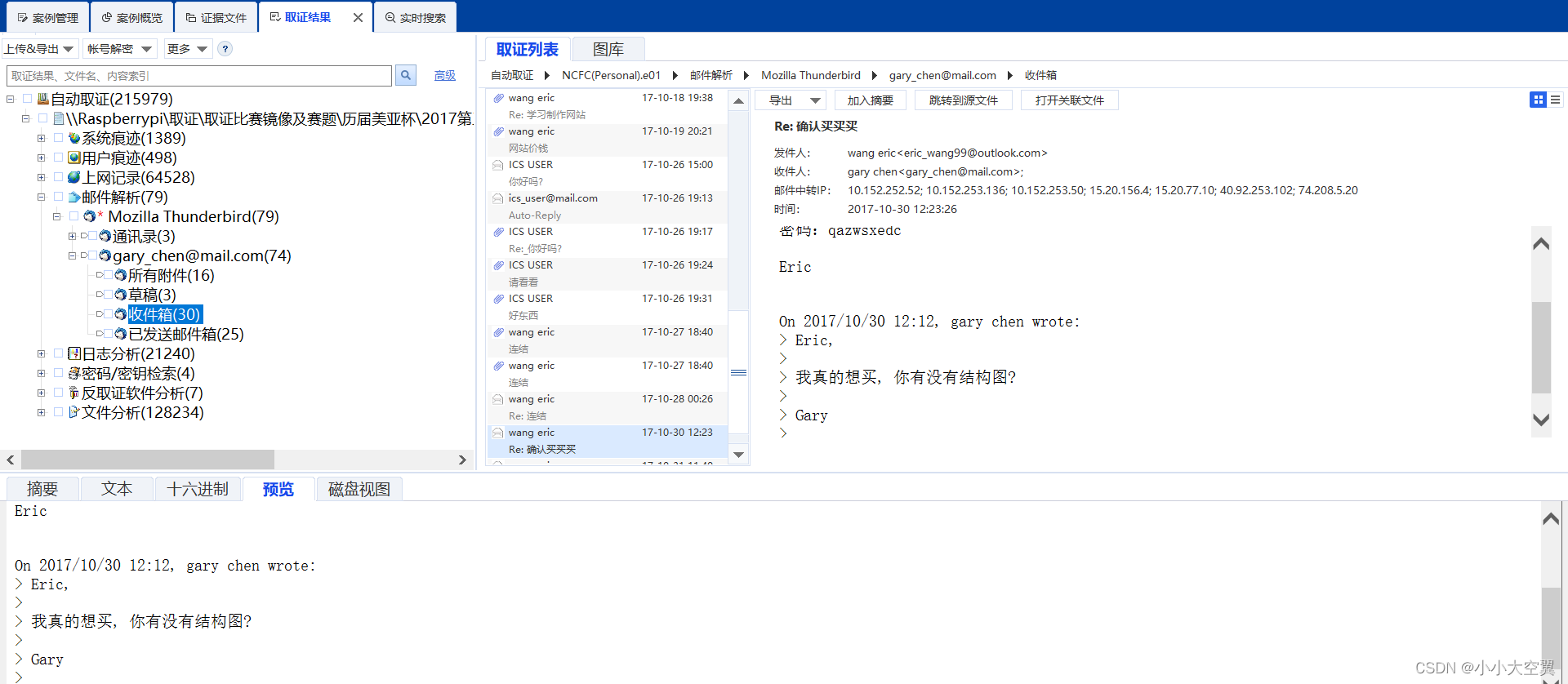

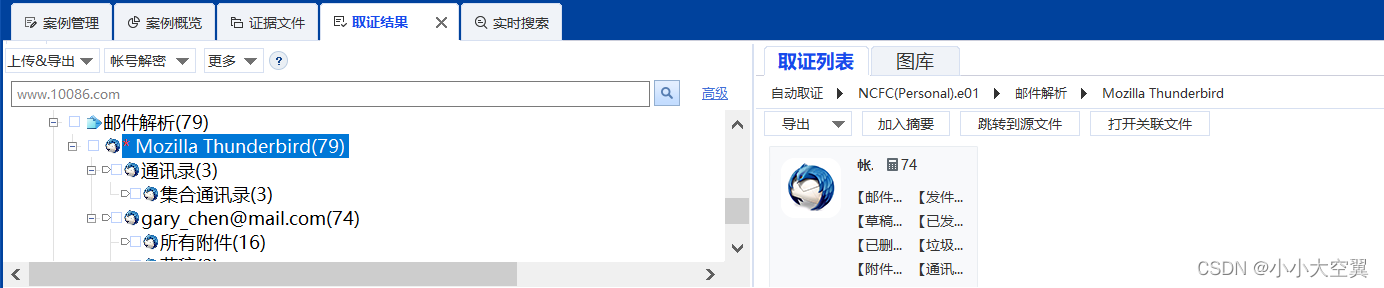

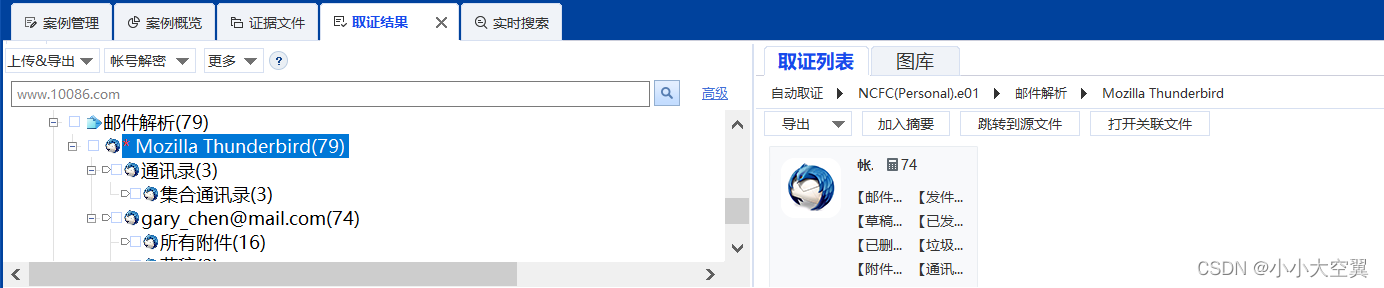

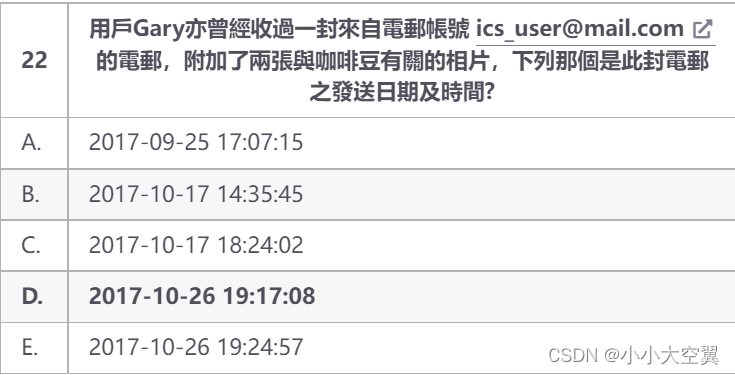

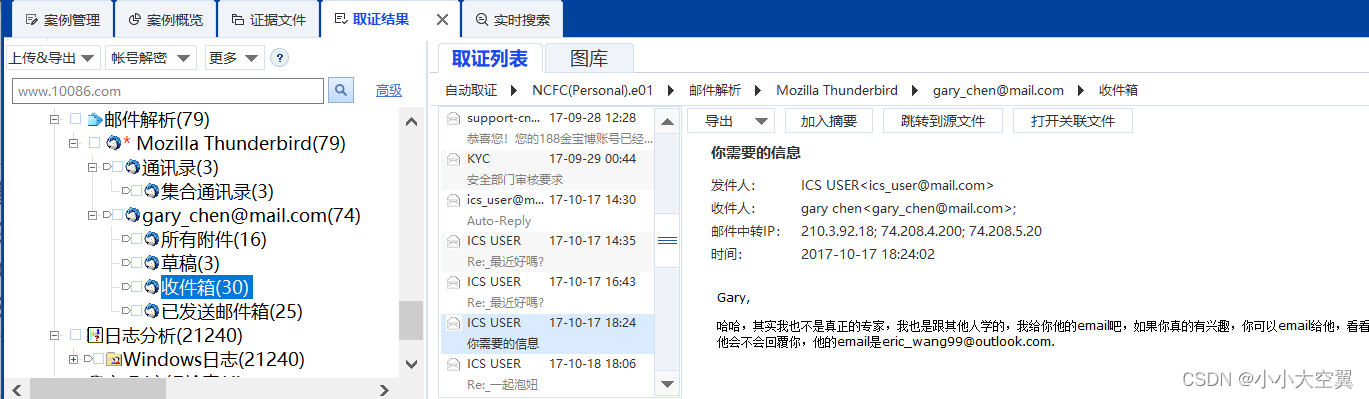

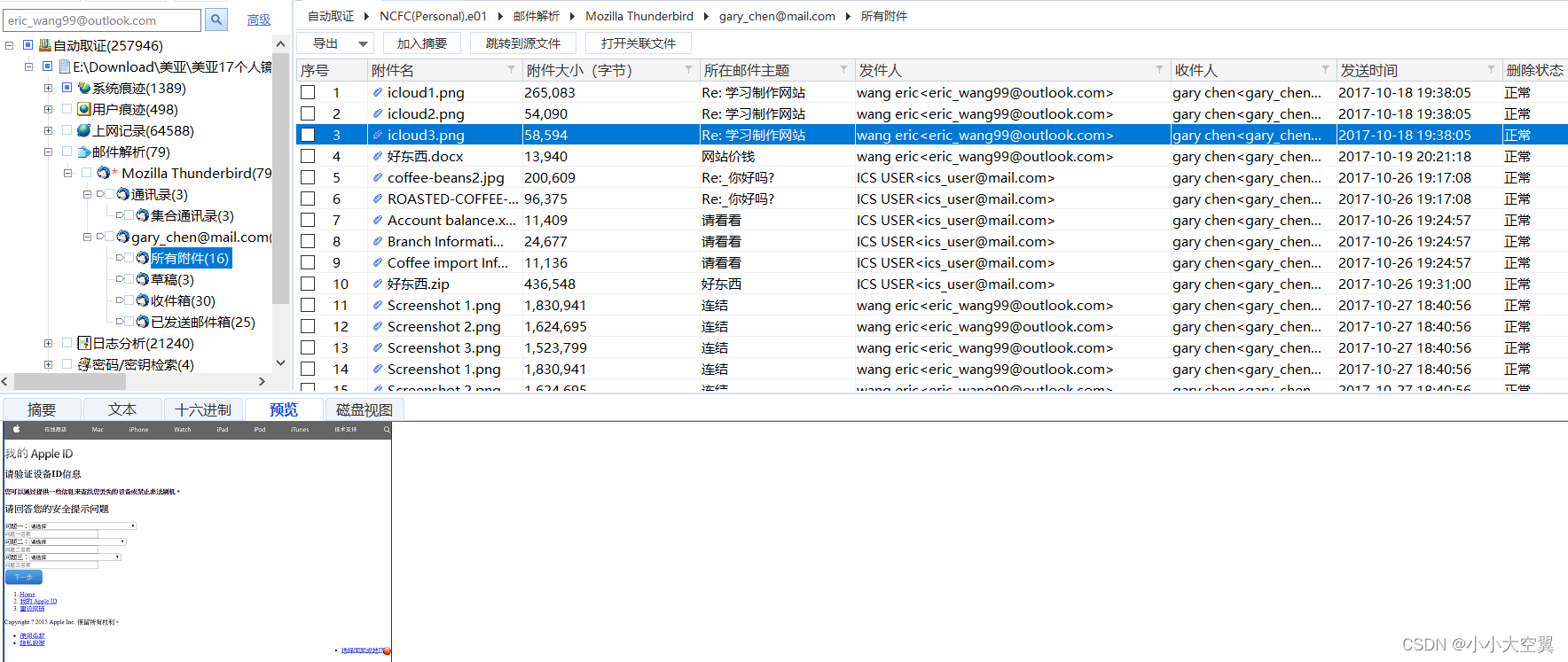

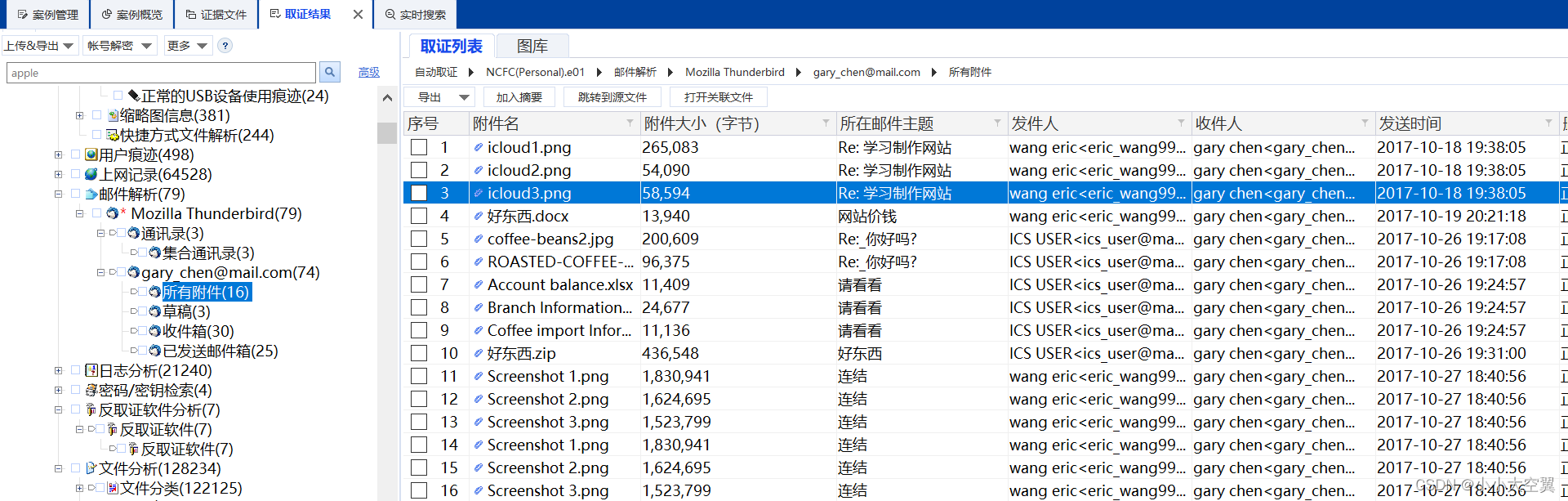

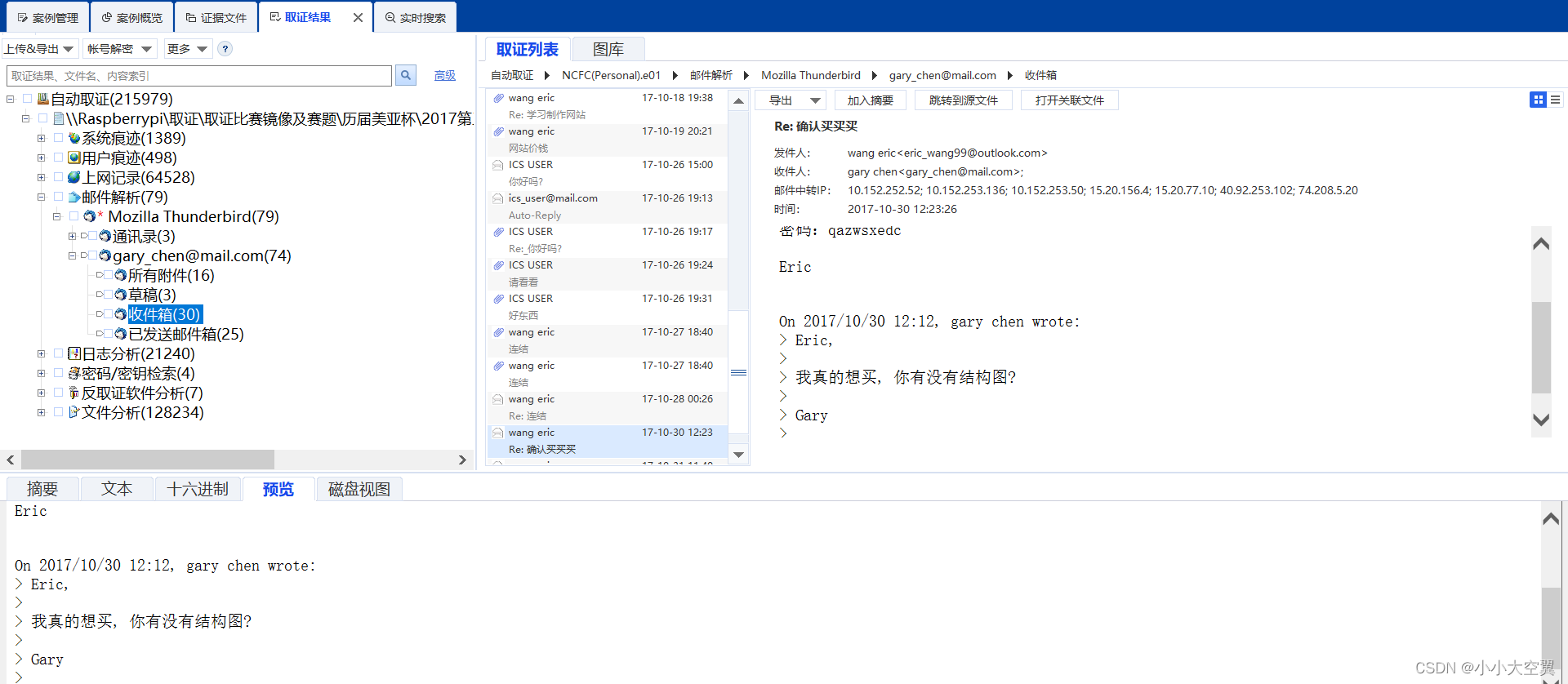

取证结果->邮件解析

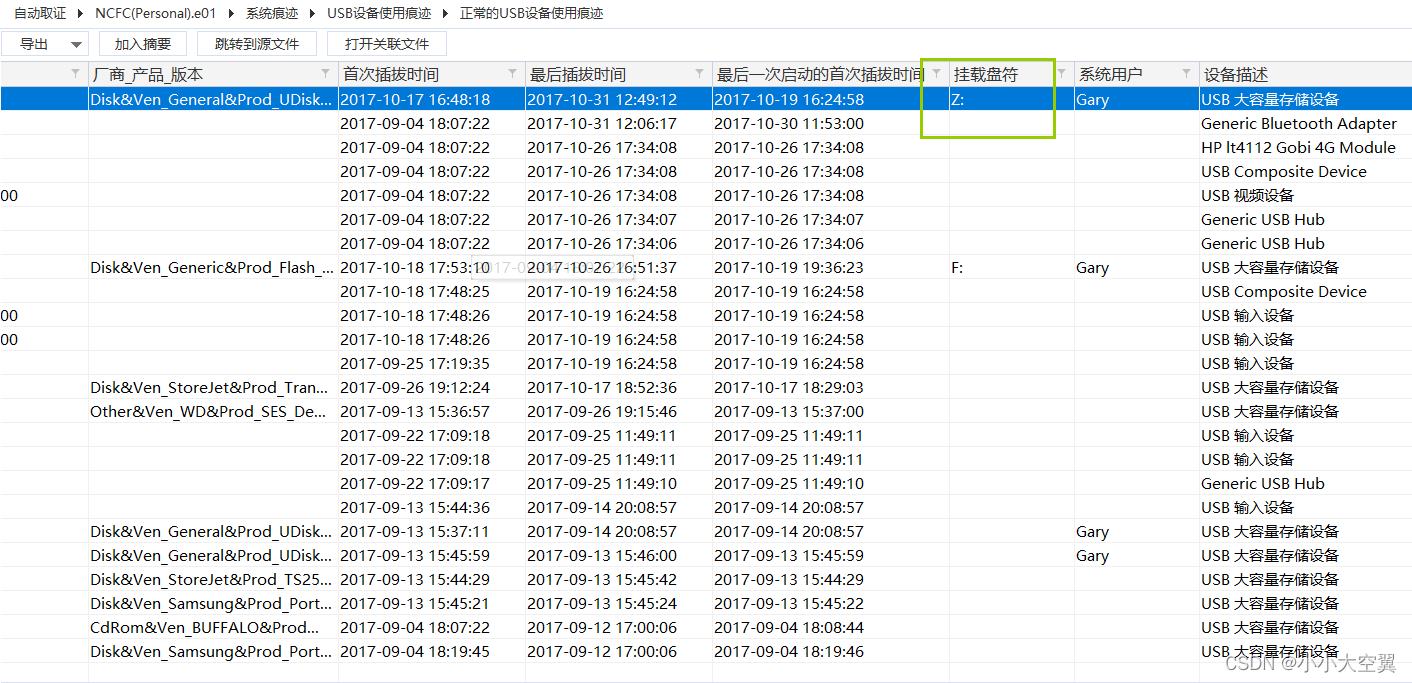

取证结果->USB设备使用痕迹

紧接着上题思路

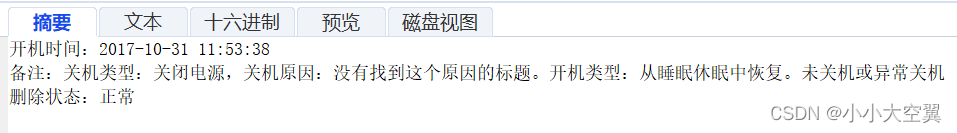

取证结果->系统痕迹->系统开关机时间

系统开关机时间里边找到了最晚开机时间,但是没有发现关机时间;

判断关机异常,显示直接关闭了电源,这里需要到系统信息里查找

根据东八区-8

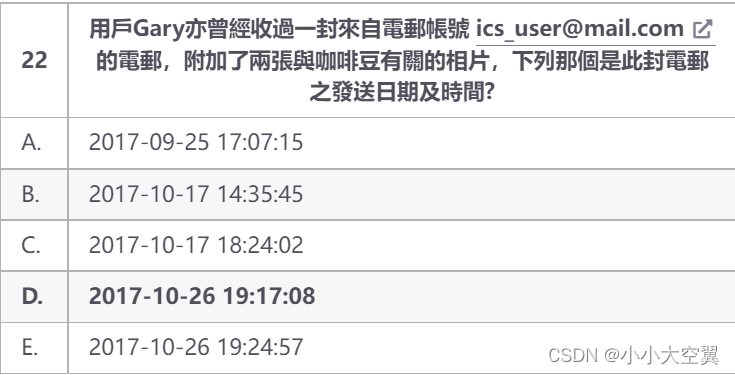

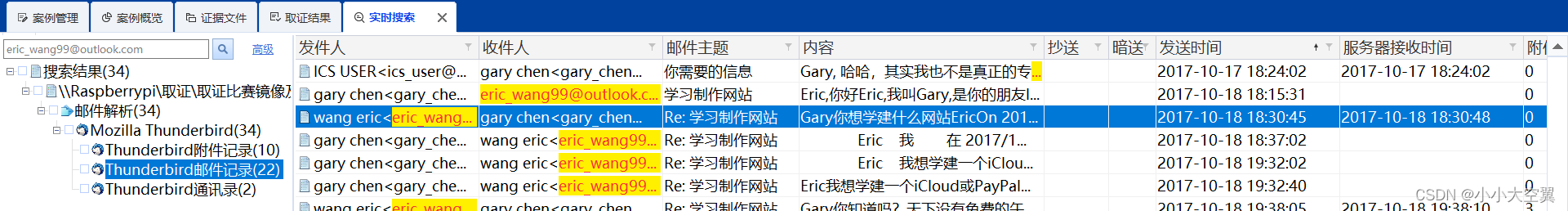

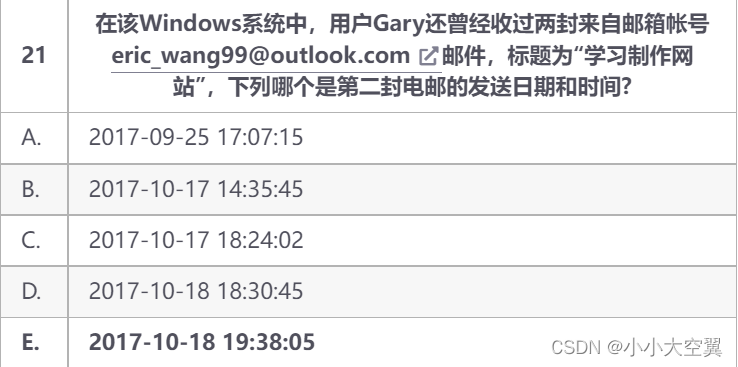

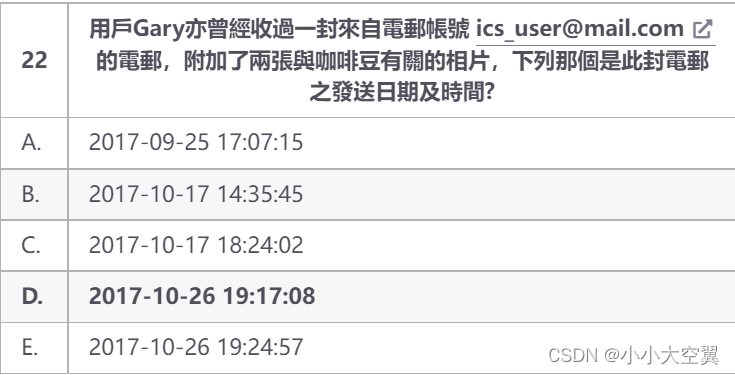

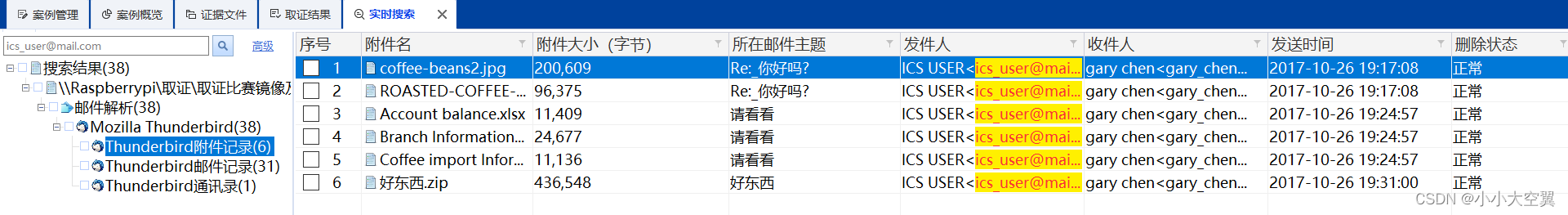

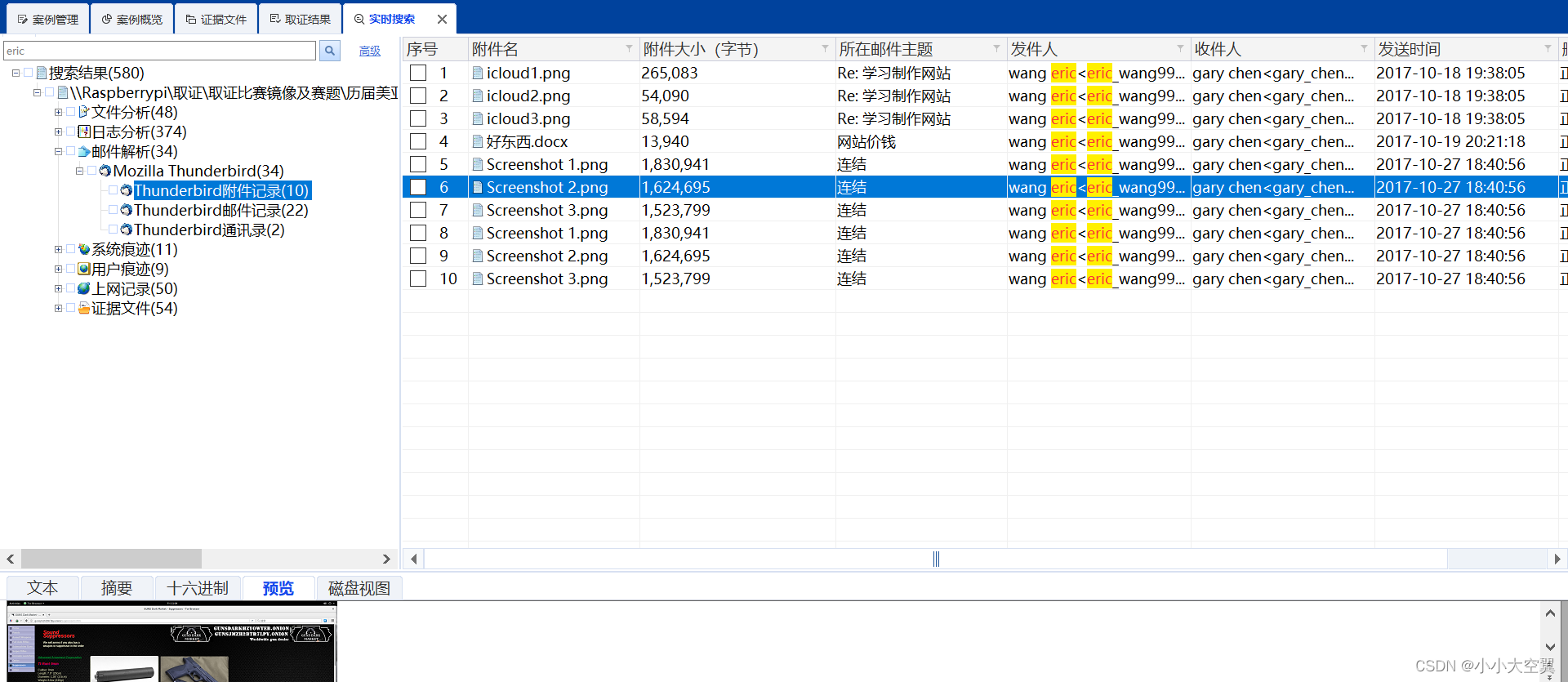

发现这个邮箱发送的时间很杂乱,不方便查看,所以对邮箱进行实时搜索,遍历了附件记录和邮件记录,发现了最早的发送时间(查找一定要全面细致,不能过早的下结论,尤其是时间问题)

实时搜索

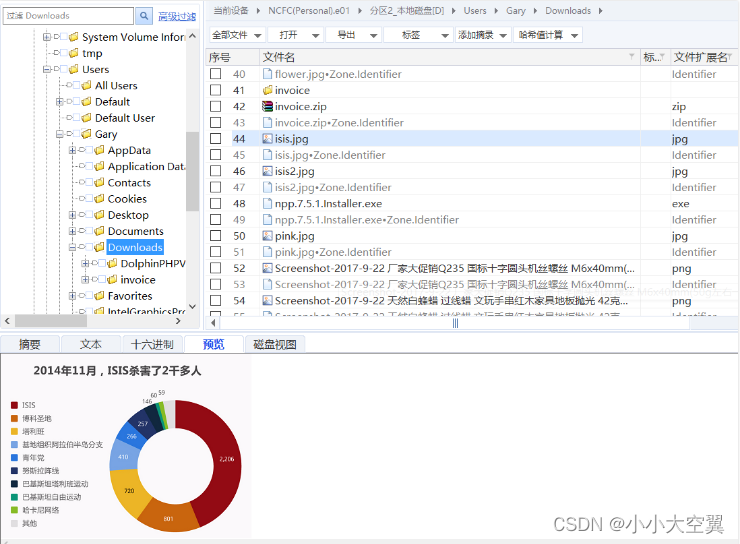

下方栏地址点击预览即可看到图片

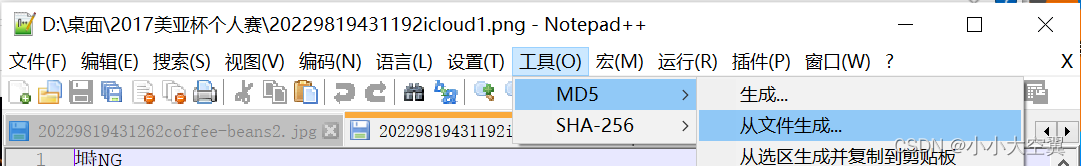

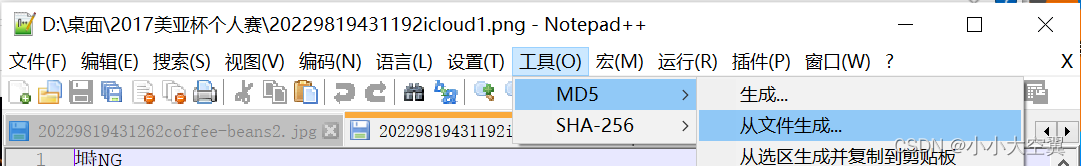

选中右键->导出->通过notepad+ 或者hex工具即可查看md5值

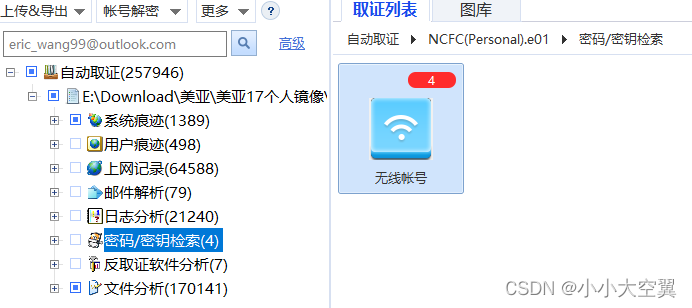

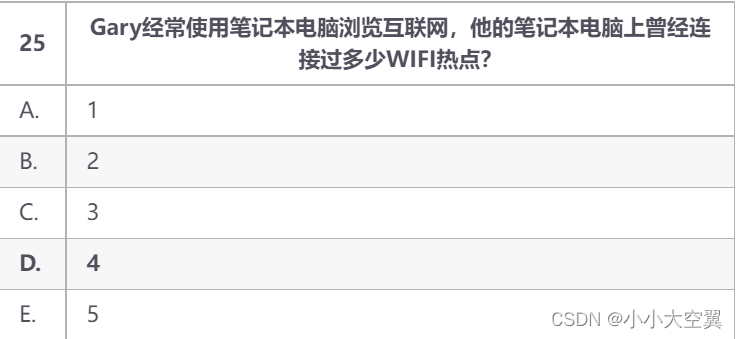

取证结果->密码/秘钥检索

用于指示产品的唯一性安装。在许多流行软件应用程序(例如 Web 浏览器和媒体播放器)中,都使用 GUID 网络GUID、网卡GUID

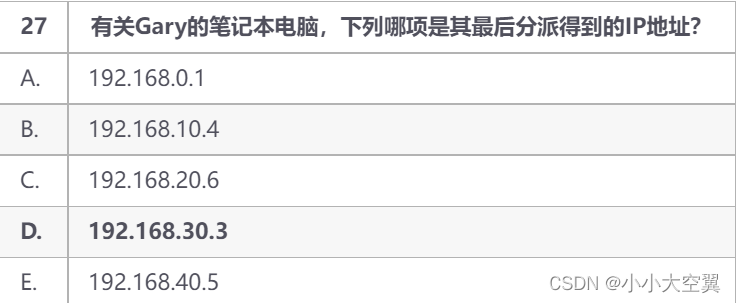

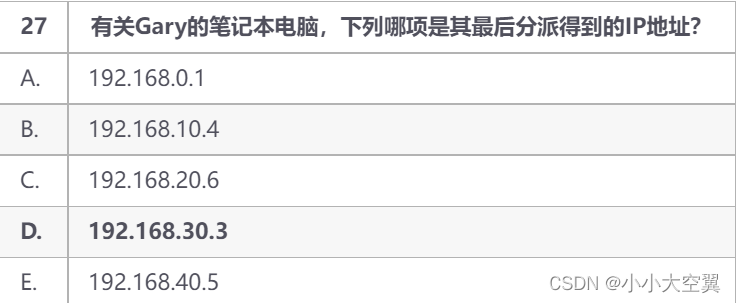

取证结果->网络配置->网络连接

DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)通常被应用在大型的局域网络环境中,主要作用是集中地管理、分配IP地址,使网络环境中的主机动态的获得IP地址、Gateway地址、DNS服务器地址等信息,并能够提升地址的使用率

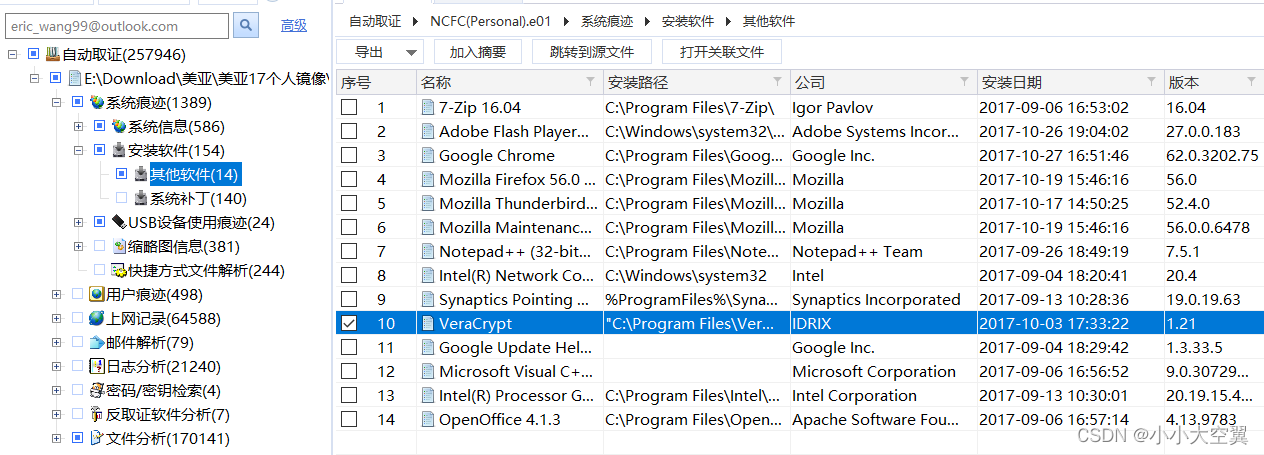

由于E盘在证据文件中显示为全是未分配束,所以显然E盘就是被VeraCrypt加密过的磁盘了,这里其实不需要解密该分区。

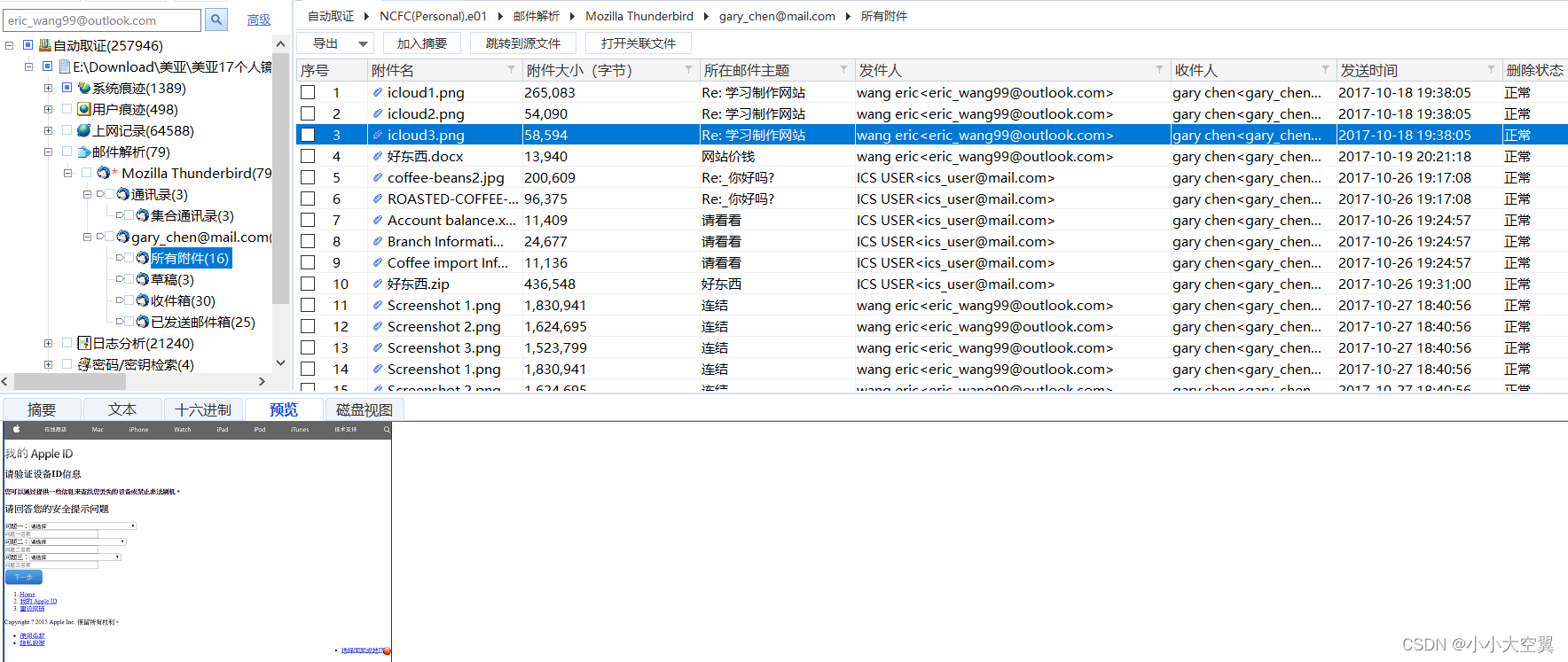

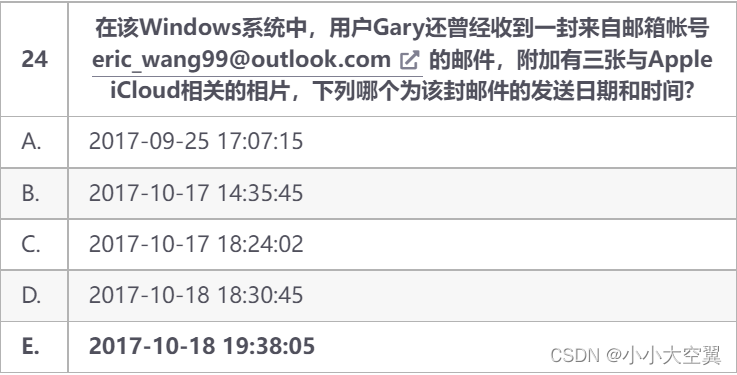

继续在收件箱中查找Eric与Gary的通信内容,在附件内容中发现了iCloud有关照片,可以导出这份邮件的三份图片附件,导出文件并用同样的方法校验MD5值即可。

实时搜索【2017-10-27】发现用户痕迹中,最近访问的文档

继续实时搜索【Screenshot】在预览中发现网站地址

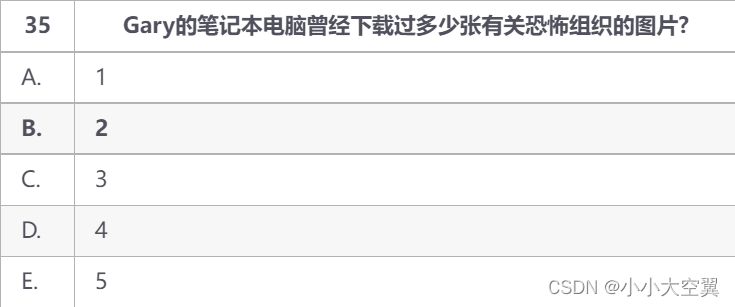

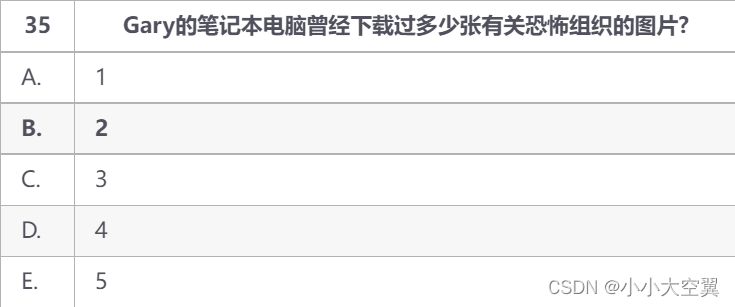

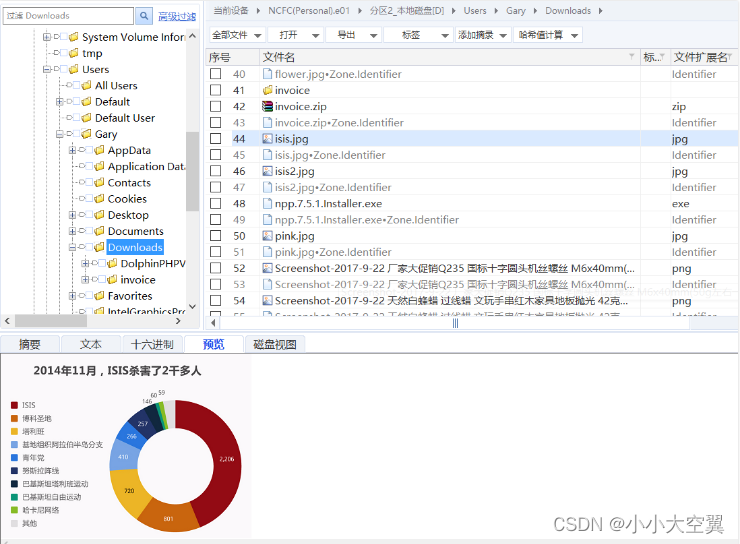

根据经验常识,笔记本电脑的下载路径默认在C:Users用户名Downloads

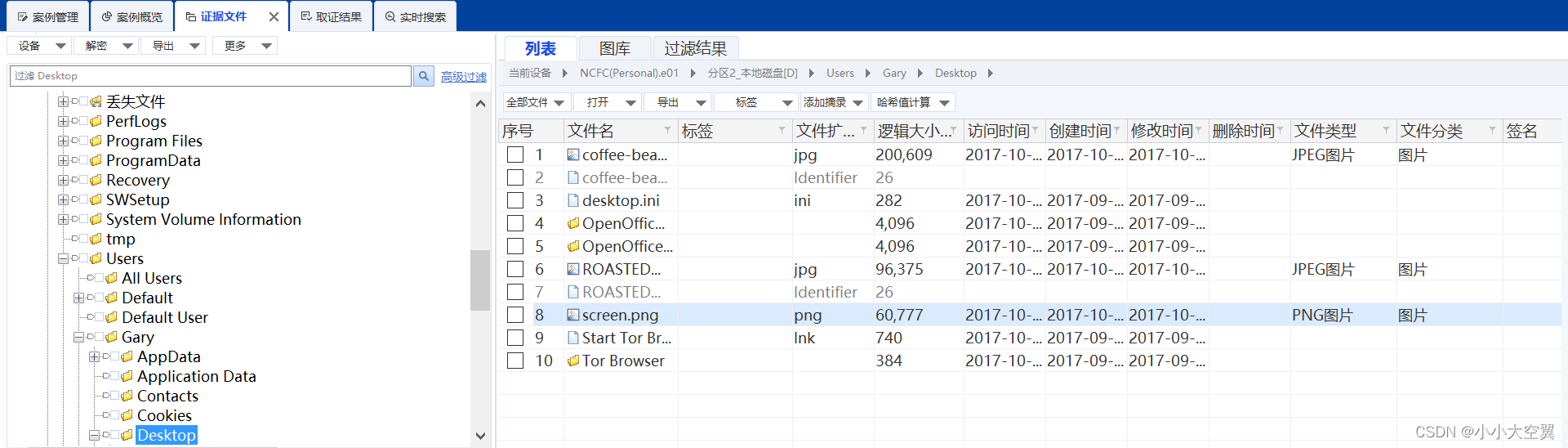

考虑题目说的是Gary的笔记本电脑,因此需要先在证据文件中找到Gary的文件夹

证据文件->本地磁盘D->Users->Gary->Downloads

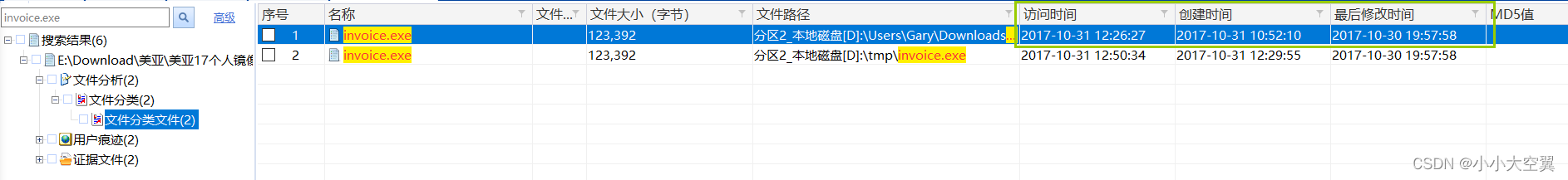

如果想要在证据文件中进行文件搜索,需要先输入查找的文件名->然后再点击总文件夹->紧接着查看过滤结果

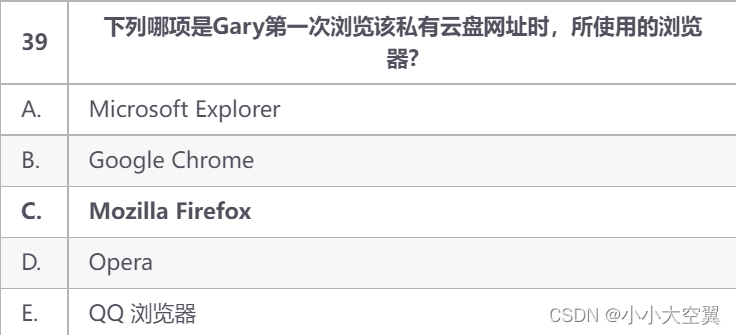

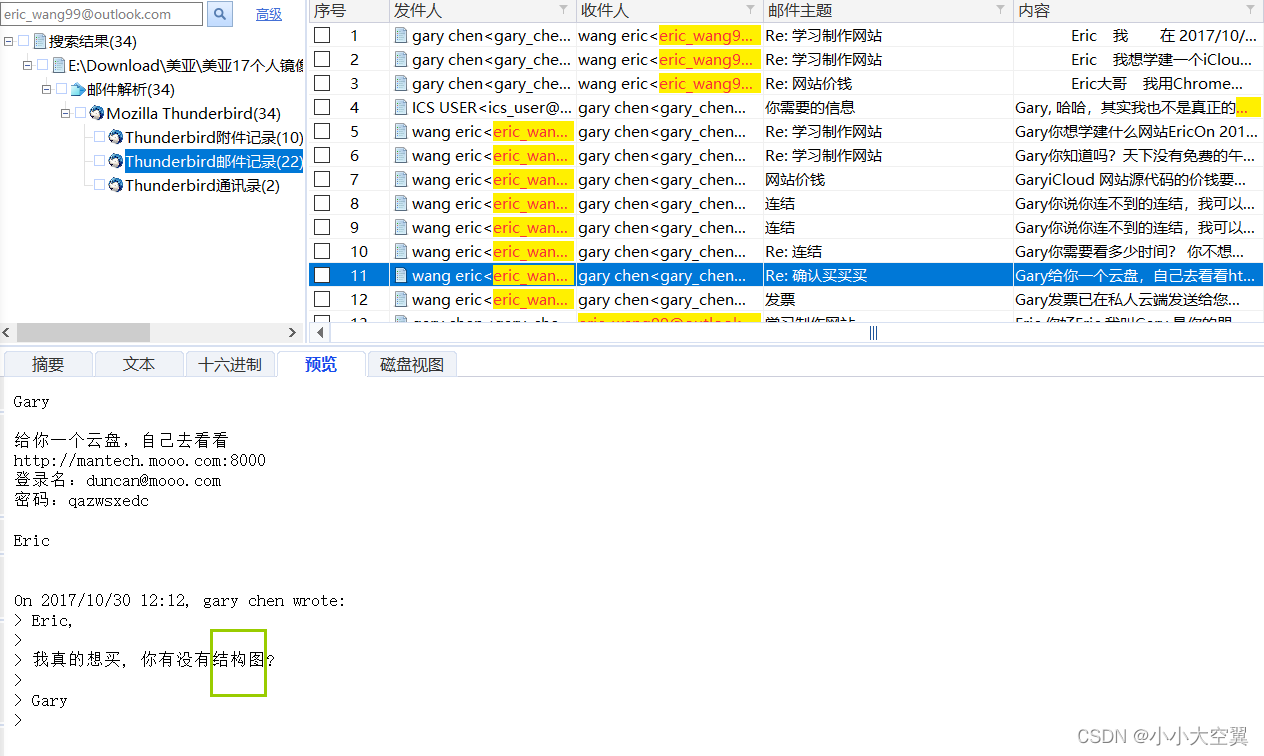

取证结果->邮件解析->收件箱

根据19题中实时搜索的收件人信息进行查找

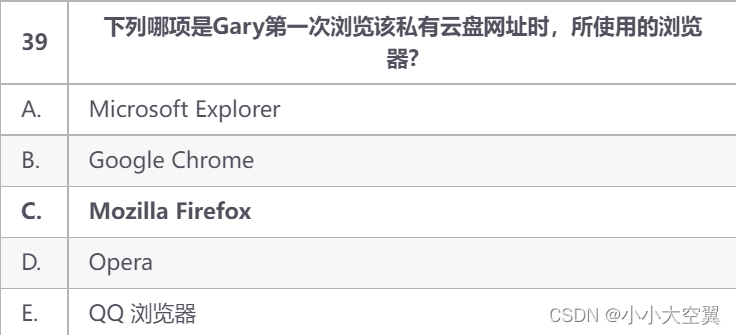

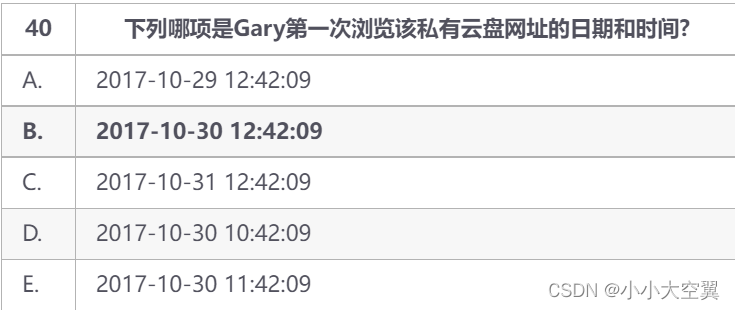

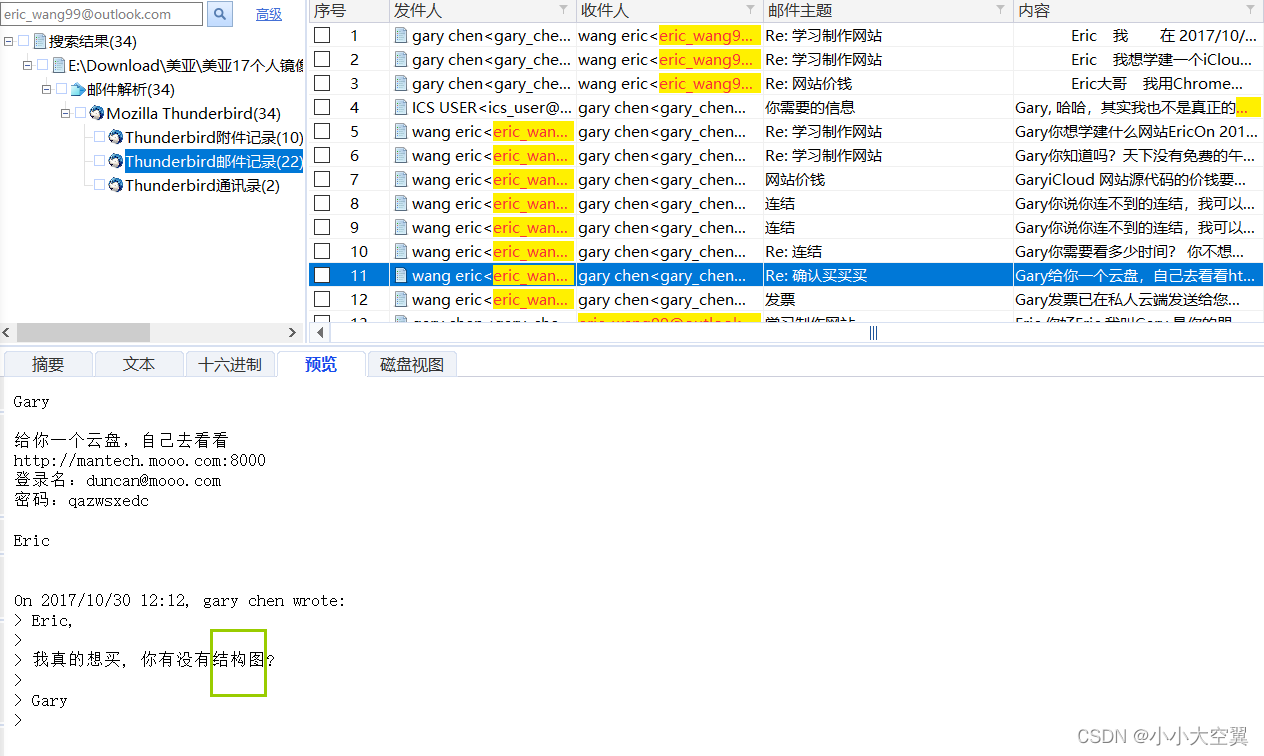

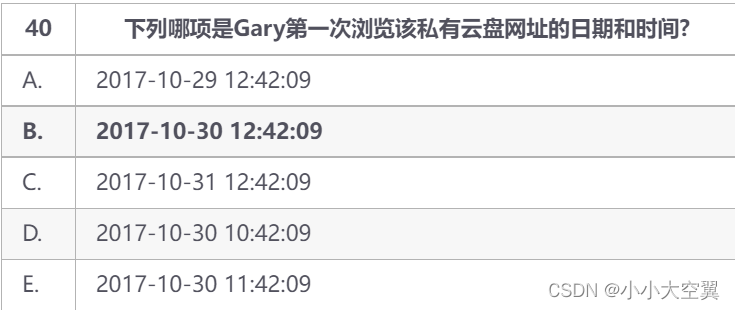

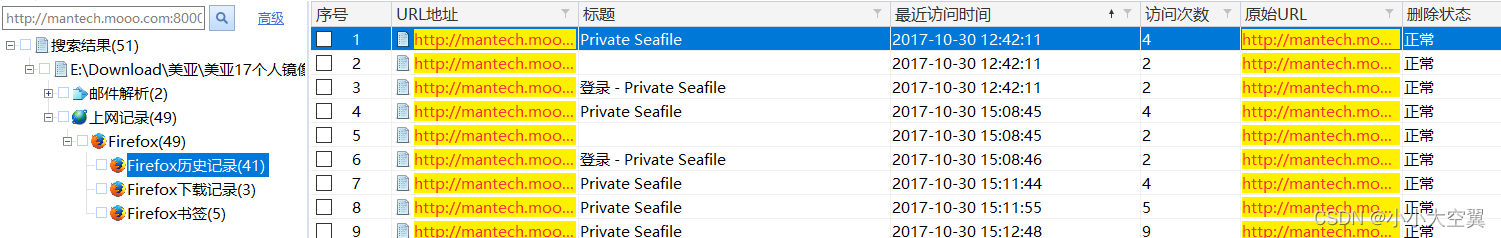

通过实时搜索云盘网址

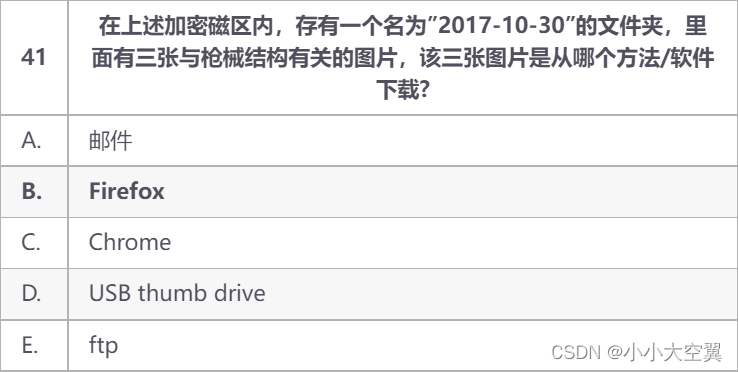

取证结果 -> 实时搜索-> FireFox -> 历史记录,以时间为关键字正序排序

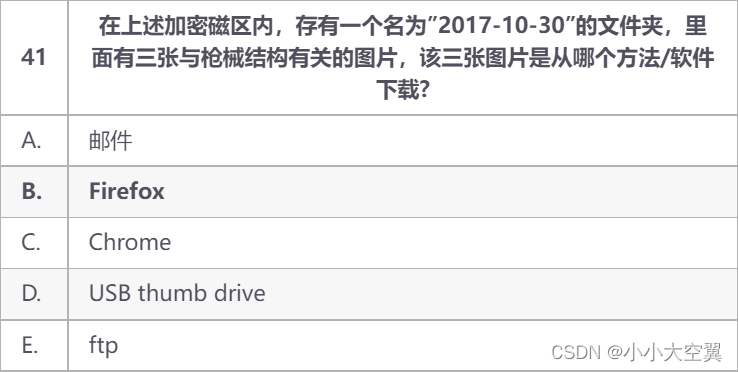

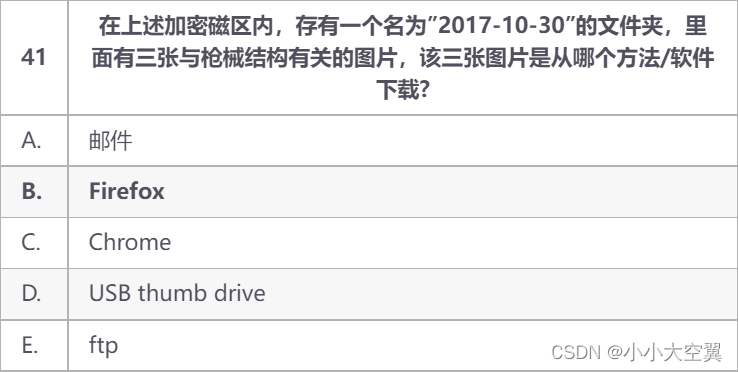

既然都知道是用FireFox浏览器访问私人网盘了,那么Gary必然要下载什么东西对吧。

取证结果 -> 上网记录 -> FireFox -> 下载记录,发现有三张图片被下载到了E:2017-10-30,与题目吻合,应该就是枪械图片,得出答案。

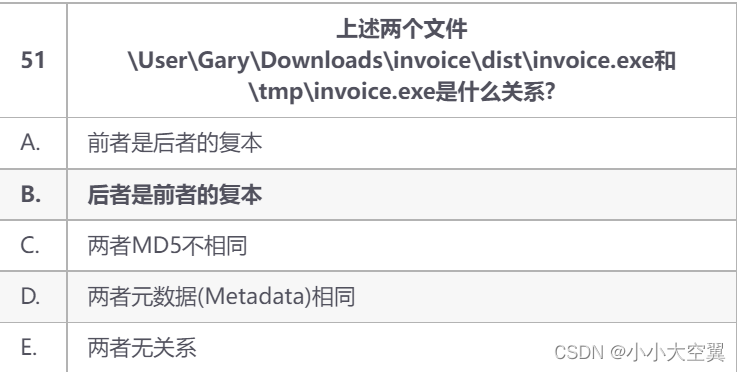

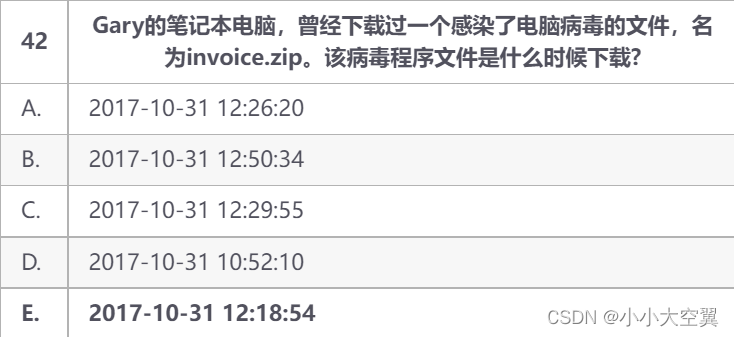

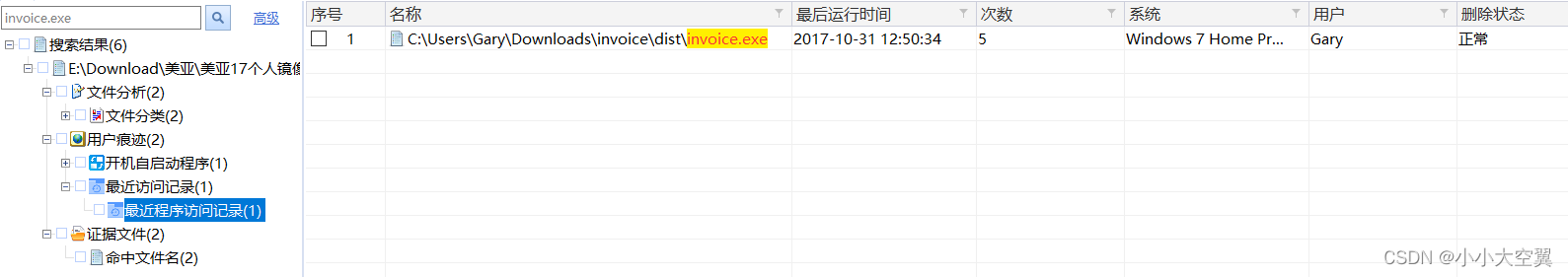

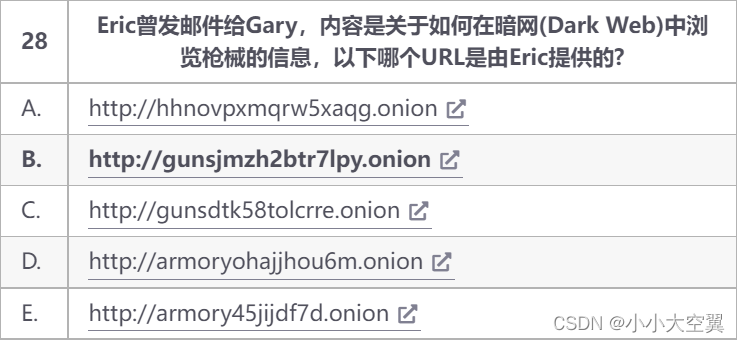

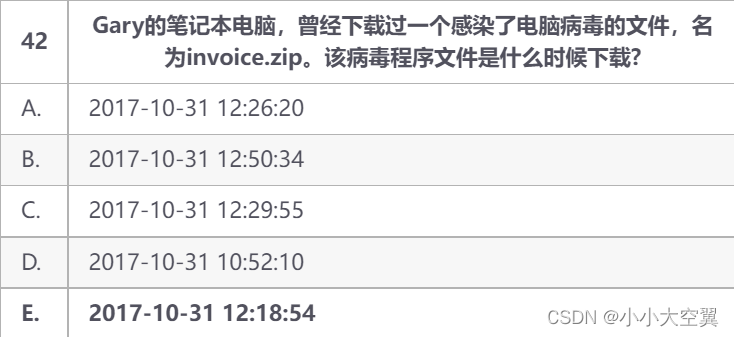

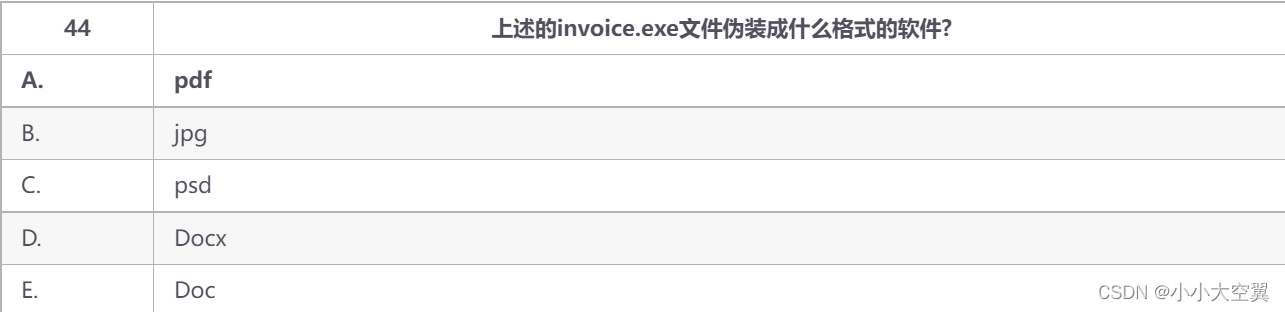

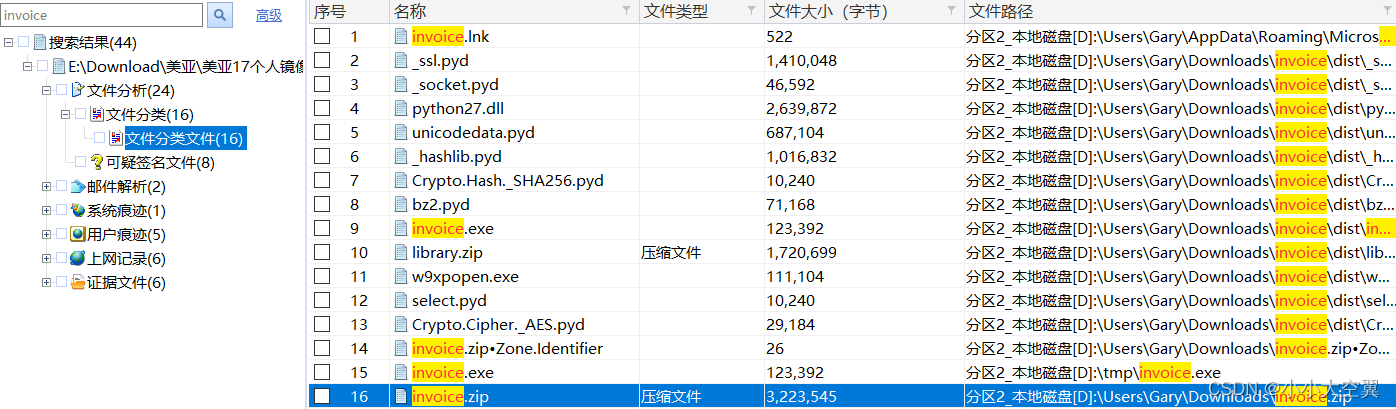

invoice是“发票”一词的英文,通过继续在收件箱中查找Eric与Gary的通信内容,可以判断出这个木马压缩包是Eric通过邮件的方式伪装成发票文件发送给Gray的(黑吃黑啊)

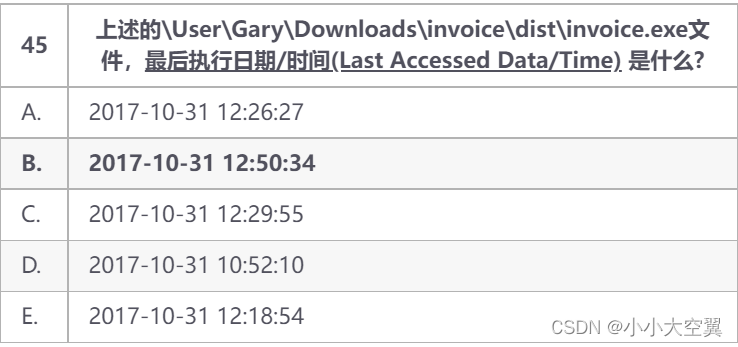

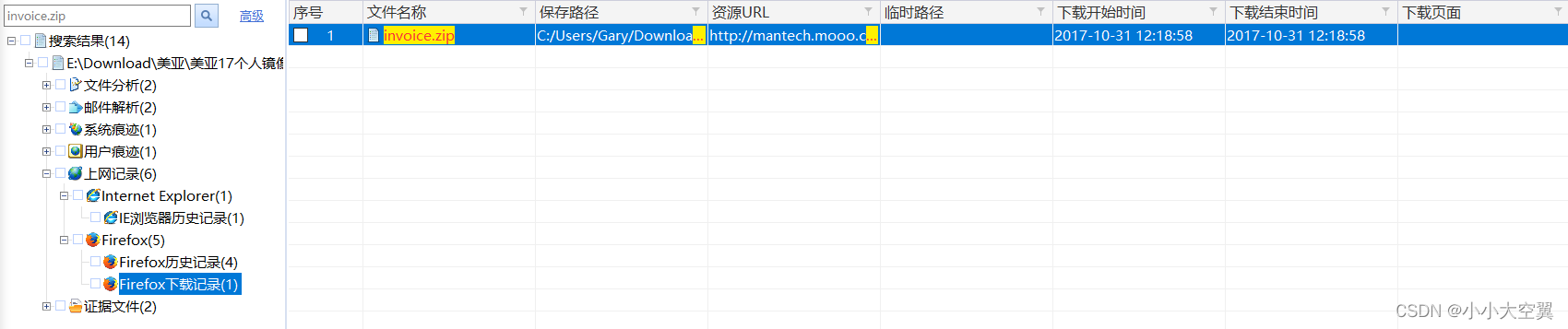

取证结果 -> 实时搜索(invoice.zip)-> 上网记录 -> FireFox -> 下载记录

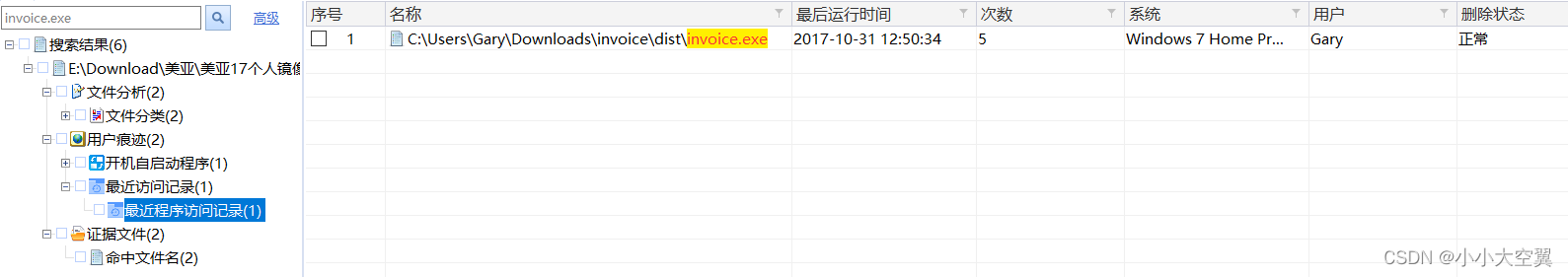

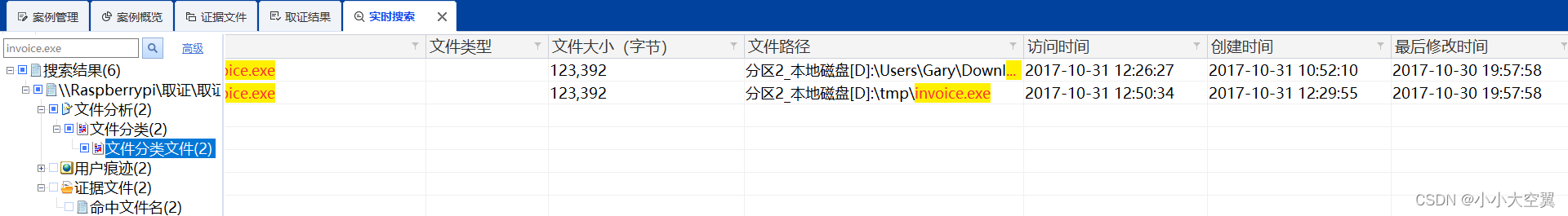

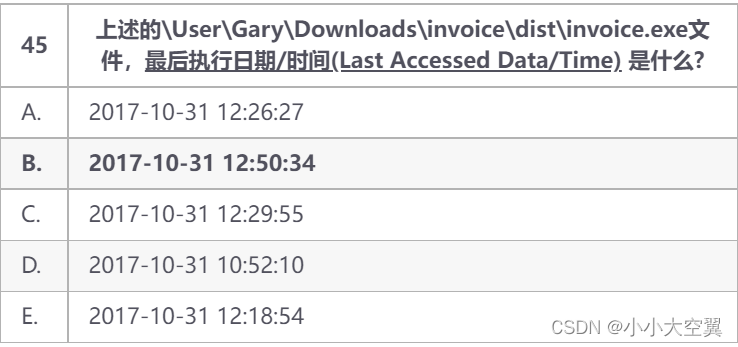

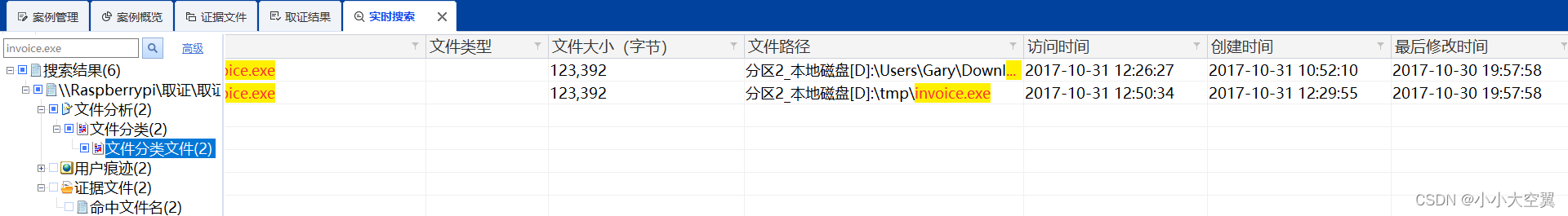

取证结果 -> 实时搜索(invoice.exe) -> 文件分析 ->找到符合路径的文件 -> 查看最后访问时间

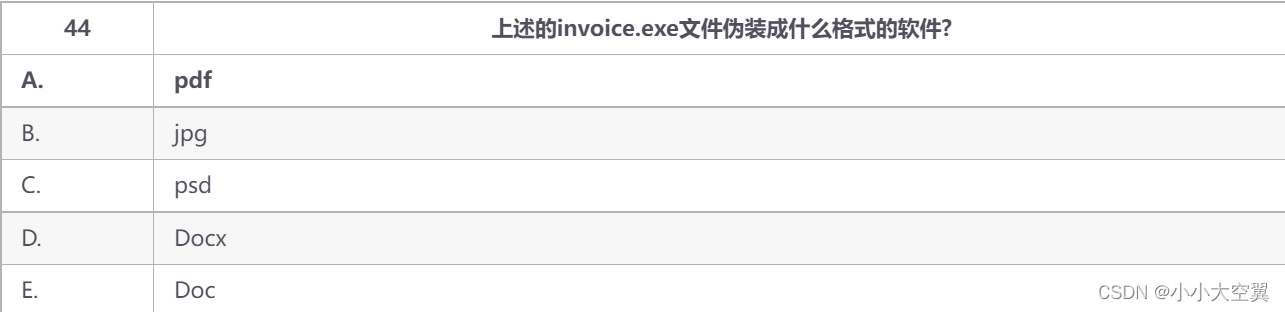

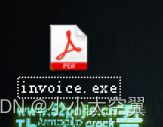

可以把该文件拉进32位系统,发现ico图标被人为替换成pdf的图片,这就是所谓伪装……

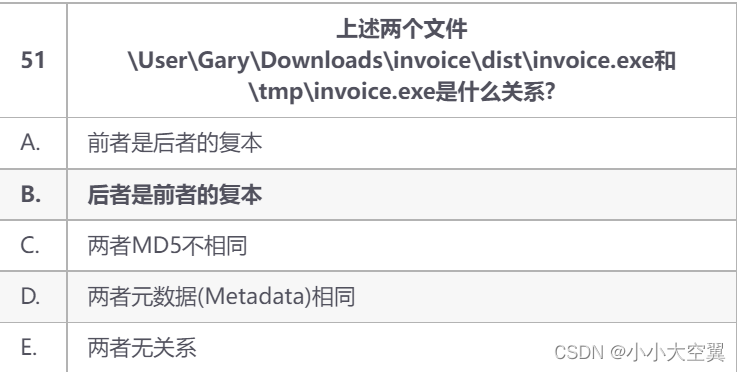

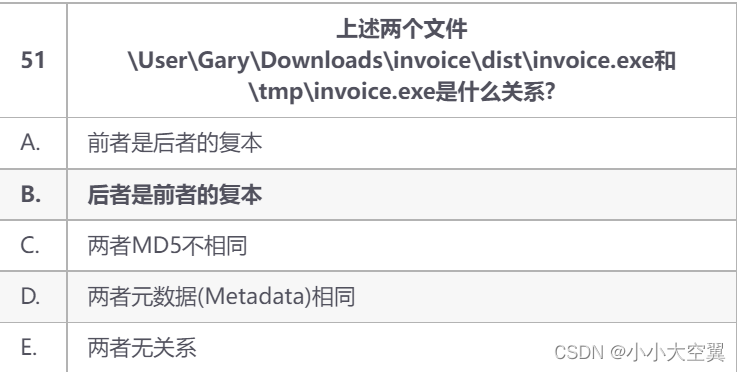

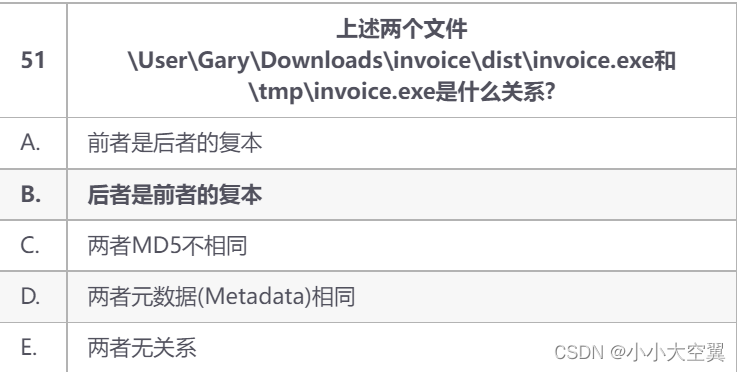

怀疑invoice木马程序把自己执行信息拷贝到了D盘tmp目录下,所以要找tmp目录下invoice.exe的访问时间

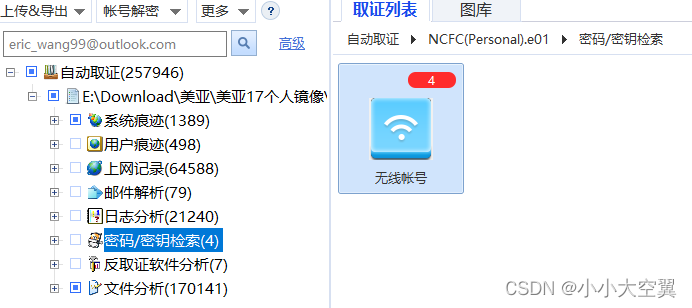

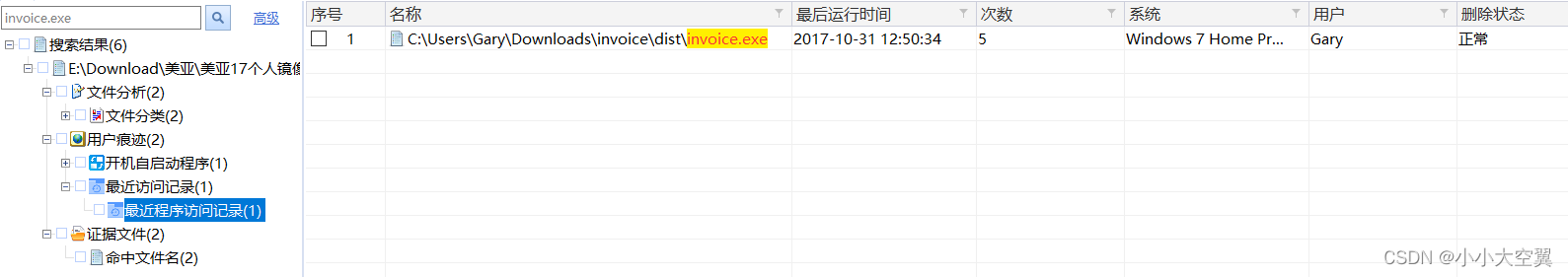

实时搜索->用户痕迹->最近访问记录->最近程序访问记录

在查找【invoice.exe】无果后,exe本质上是压缩包,关键词查找【invoice】,发现invoice.zip

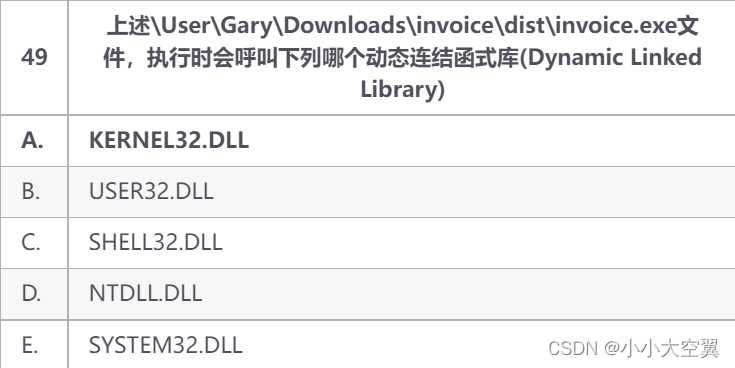

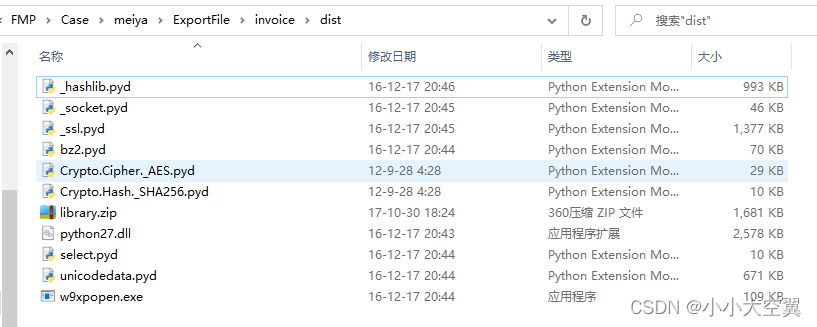

导出文件后发现python中间式文件

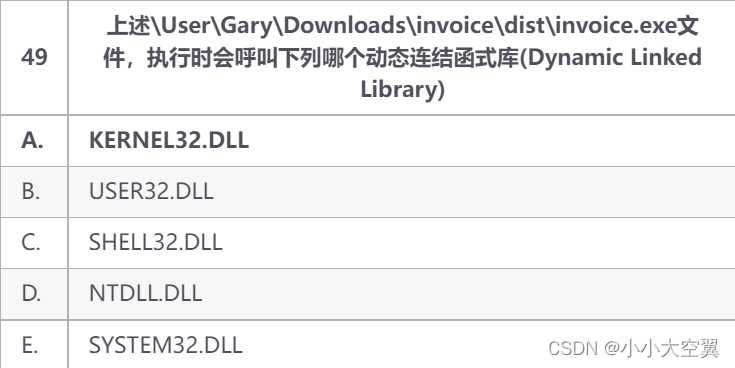

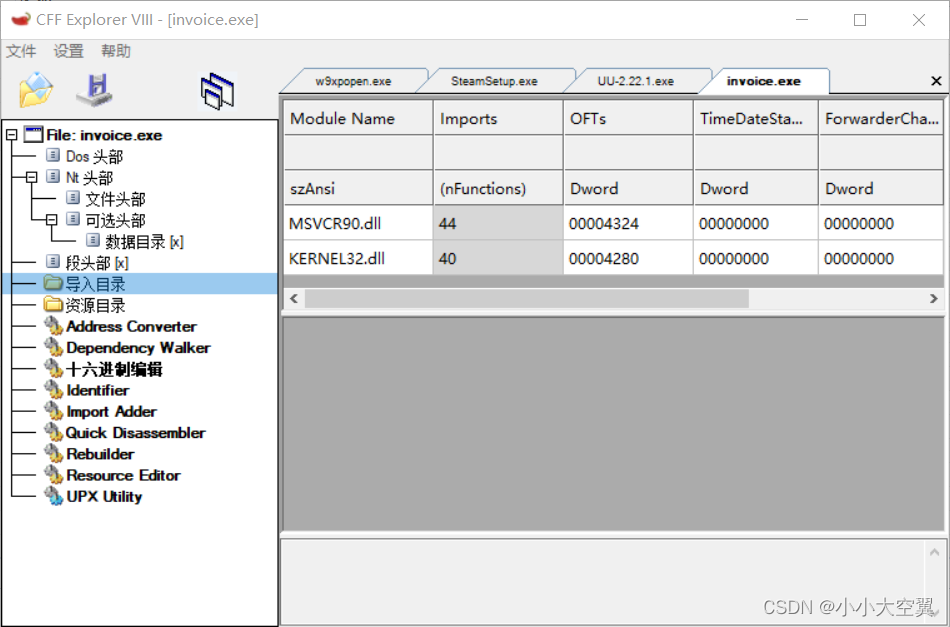

动态连结函式库(dll)涉及逆向知识,要用到一个CFF Explorer VIII的工具

invoice木马程序把自己执行信息拷贝到了D盘tmp目录下

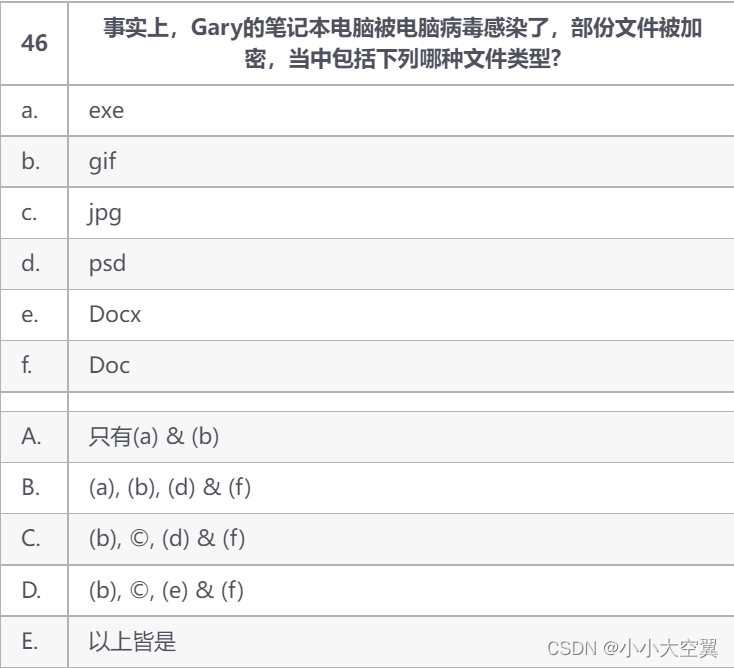

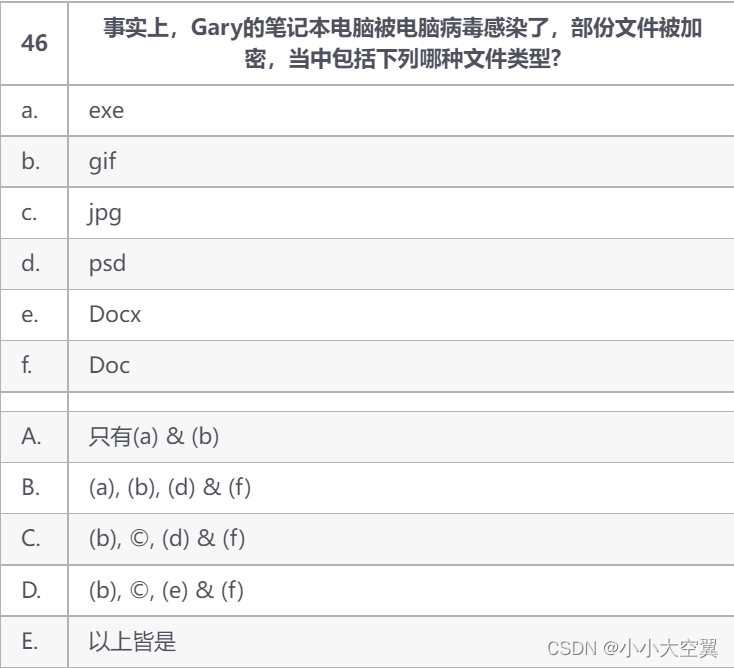

这里逆向思维,通过实时搜索,除了C选项,其他都没有相关结果

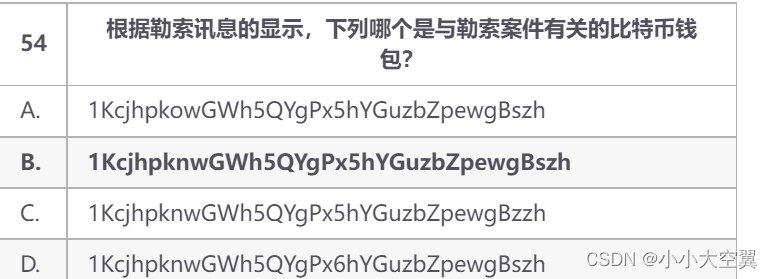

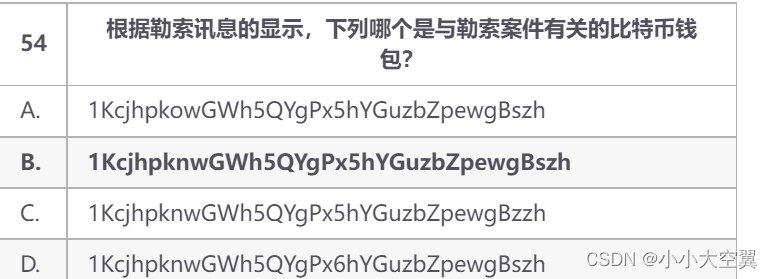

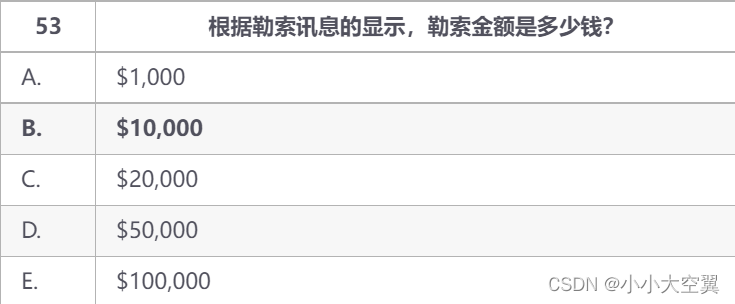

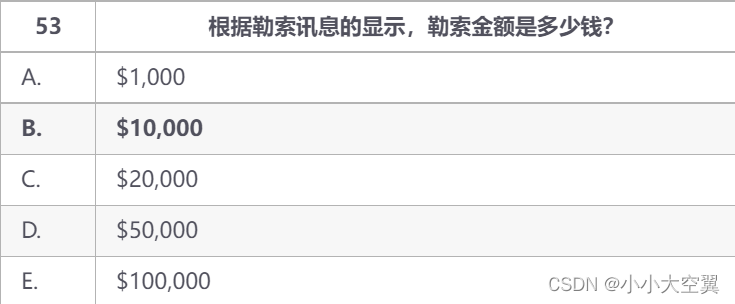

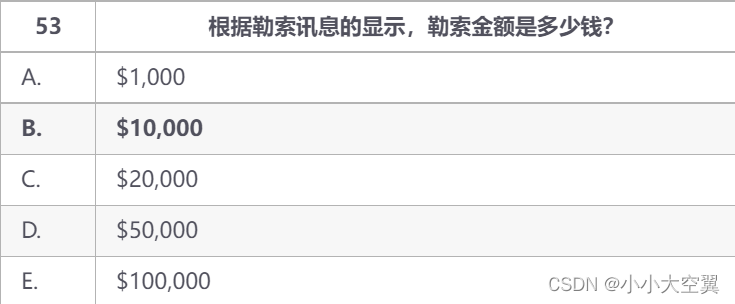

这两道题貌似要通过那个勒索网址来找线索,但是比赛结束之后这个网站应该就没有人维护了(也可能比赛时也没人维护)。

上题的勒索网站打开失败,所以我们想办法用其他途径找线索,考虑到Gary反侦察能力较弱,像洋葱浏览器这样的软件都是直接放在桌面的,文件的命名什么的也非常坦诚。所以我们试着在他的系统桌面(D:UsersGaryDesktop)上找找,结果真的发现一张screen.png,可以打开。